-

BadUSB漏洞是由基于Karsten Nohl及其安全研究实验室团队研究和提出的,利用将恶意代码存放在USB设备控制器的固件存储区,而不是存放在其它可以通过USB接口进行读取的存储区域(如Flash等),由于PC上的杀毒软件无法访问到U盘存放固件的区域,因此也就意味着杀毒软件和U盘格式化都无法应对BadUSB进行攻击。USBHarpoon(来自Olaf Tan and Dennis Goh of RFID Research Group, Vincent Yiu of SYON Security, and Kevin Mitnick)是BadUSB改造得到的(伪装)数据线,攻击者可以重新编程USB驱动器的控制器芯片,并使其在计算机上显示为人机接口设备(HID)。人机接口设备(HID)的类型可以是任何东西——从输入设备(例如发出快速连续命令的键盘)到修改系统DNS设置以重定向流量的网卡等等不限。目前USBHarpoon可做到的攻击为显式攻击,受攻击者可在电脑上看到攻击过程。吐槽一下:freebuf的翻译偏向机翻,同时丢失了一些关键信息。4hou的文章可能更有诚意一些。

-

文章写的还不错,可以当做课外读物拓展拓展思维宽度。

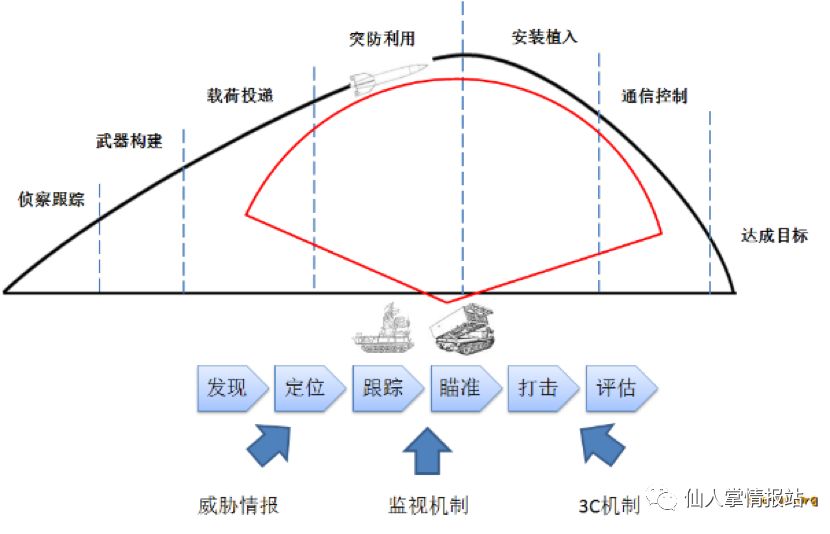

吐槽一下:国内安全大佬好像都比较喜欢援引军事布防来作为安全设计的思维框架。当然,确实比较易懂也高大上很多。

吐槽一下:国内安全大佬好像都比较喜欢援引军事布防来作为安全设计的思维框架。当然,确实比较易懂也高大上很多。 -

卡巴对企业所面临的安全风险进行了详细的评估和统计,有兴趣可以看看原版。划重点:2017年我们的Web应用安全评估表明,政府机构的Web应用最容易受到攻击(所有Web应用都包含高风险的漏洞),而电子商务企业的Web应用最不容易受到攻击(28%的Web应用包含高风险漏洞)。

-

“海渊”(TRISIS)所攻击的目标是工业控制系统(ICS)中的安全仪表系统(SIS)控制器,其主要瞄准施耐德电气的Tricon安全仪表系统,从而达到在最终控制元件中替换逻辑的目的。攻击流程为利用社工技巧伪装成安全仪表系统的日志软件进入目标网络,之后通过特殊ping包发现安全仪表系统,在确定安全仪表系统可被入侵后,会上传组合后的二进制代码,以改变安全仪表系统的梯形图(即安全仪表系统逻辑)。吐槽一下:安天的漫画图真的好看,很容易抢风头。

- 9.12 趋势macOS全家桶隐私窃取分析gandalf大佬的文章,主要针对趋势全家桶进行了分析,确认了越界的信息采集与上传代码。吐槽一下:排版和配图没有安全客小编做得好。

- 9.13 沙箱、蜜罐和欺骗防御的区别欺骗防御则是一个新的术语,其定义尚未定型,但基本指的是一系列更高级的蜜罐和蜜网产品,能够基于所捕获的数据为检测和防御实现提供更高的自动化程度。吐槽一下:微创新即在模仿的前提下进行创新。(欺骗防御确实是一个更为完善、自洽的完整安全产品方案)

-

当前Munin查询支持以下服务:

- Virustotal

- Malshare

- HybridAnalysis需要在上述三个平台注册并获得相关public API key,然后此工具就可以帮你自动爬信息啦。吐槽一下:这种省力的开源工具真心解放生产力——大家应该多把自己省时省力的各种脚本、工具做些整理,开源出来让我等”伸手党”受益啊~

-

可探测所在网络中ssh弱密码的工具安装:

$ brew install go # or however you want to install the go compiler $ go get github.com/ncsa/ssh-auditor提醒:hack有风险,入行需谨慎

dr0v

blog.drov.com.cn一个人碎碎念。

A lazy security employee.

2018年9月16日星期日

订阅:

博文评论 (Atom)

0 评论:

发表评论