- 11.20 威胁情报不起作用的5个主要原因

- 与特定网络安全需求不相匹配

- 没资源来根据威胁情报采取行动

- 将威胁情报等同于其他网络安全工作

- 没能集成威胁情报

- 忽视威胁情报术语威胁情报视角可分为两个层面,一个考虑并购与长期合作伙伴关系之类战略性事务,另一个注重操作层面的问题,比如网站、服务器和应用的强化、修复及配置。吐槽:威胁情报作为高大上的代名词,目前来看,可用性、工程化程度还有待提升

-

用户在看杂志或新闻时,会看到一个名为「PayLeak」的广告,点击广告会上传用户设备相关信息至服务器,若设备为iOS,则会弹出钓鱼界面,伪装成系统信息要求用户填写信用卡等信息。

吐槽:翻译这种东西真的是吐槽无力了。

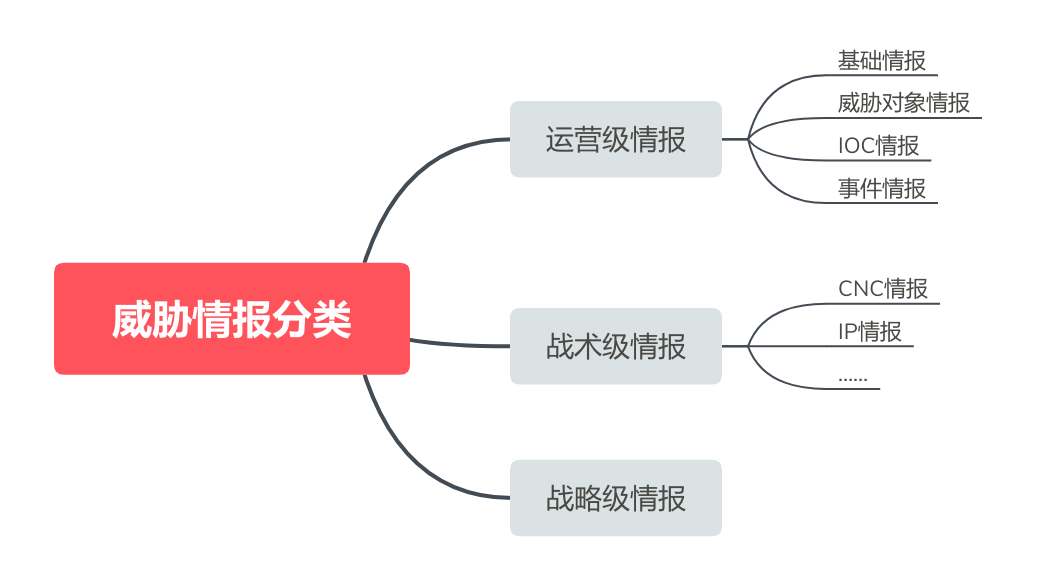

吐槽:翻译这种东西真的是吐槽无力了。 - 11.22 威胁情报专栏:谈谈我所理解的威胁情报——认识情报配合情报分析与研判之图片信息挖掘(1)食用——文章描述了从照片附带信息为入口进行深入的信息挖掘手法,实战可参考。威胁情报分类:

- 以自动化检测分析为主的战术级情报

- 以安全响应分析为目的的运营级情报

- 指导整体安全投资策略的战略级情报

吐槽:威胁情报本质不是可视化,国内好多人搞反了。

吐槽:威胁情报本质不是可视化,国内好多人搞反了。

- 11.22 2018上半年日韩支付类病毒变化趋势研究报告国内黑产出海的典型代表了。吐槽:都年底了才出上半年报告,我也是fu的。

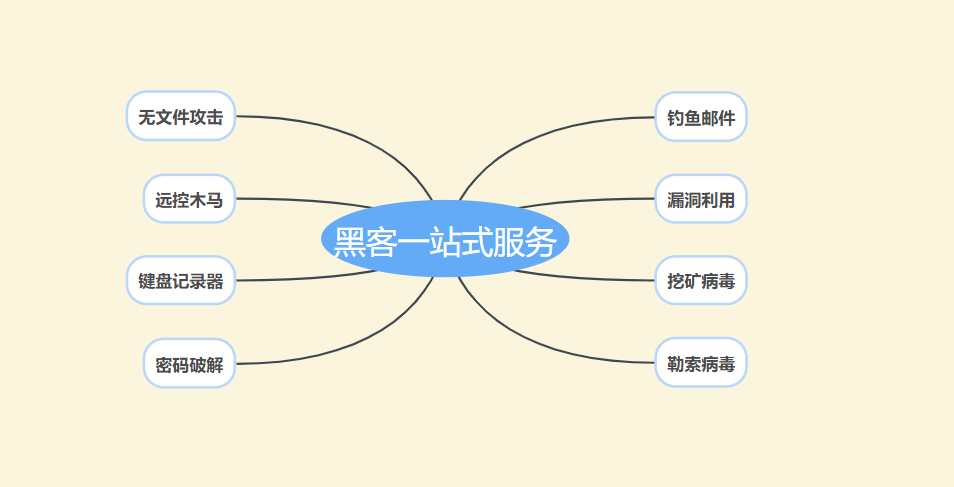

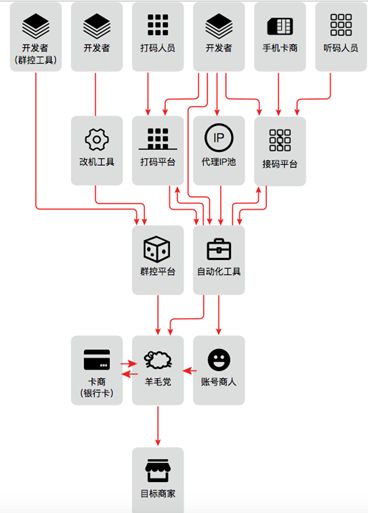

- 11.23 从某电商钓鱼事件探索黑客“一站式服务”深信服EDR安全团队,整理分析了一起某电商钓鱼事件,通过关联信息,发现背后可能存在一个“产业链齐全”的黑客团伙,研究发现其具备“一站式服务”的黑客攻击手段——包括但不限于钓鱼邮件、漏洞利用、挖矿病毒、勒索病毒、无文件攻击、远控木马、键盘记录器、密码破解等。

吐槽:黑产除了黑吃黑,无规则外,服务质量还是很不错的。

吐槽:黑产除了黑吃黑,无规则外,服务质量还是很不错的。 - 11.24 U2F安全协议分析U2F,Universal 2nd Factor,通用第二因素,属于2FA的一种,意即在用户名和密码的基础上再增加一种验证手段,以增强用户验证的安全性。吐槽:U2F的设备唯一性还是做的可以的,具体可看详细内容

- 11.24 恶意挖矿攻击的现状、检测及处置总结了挖矿病毒的入侵手法、使用的漏洞等,以及相关的自查、处置手段,较为全面,值得收藏。吐槽:这种总结就比较有意义了。

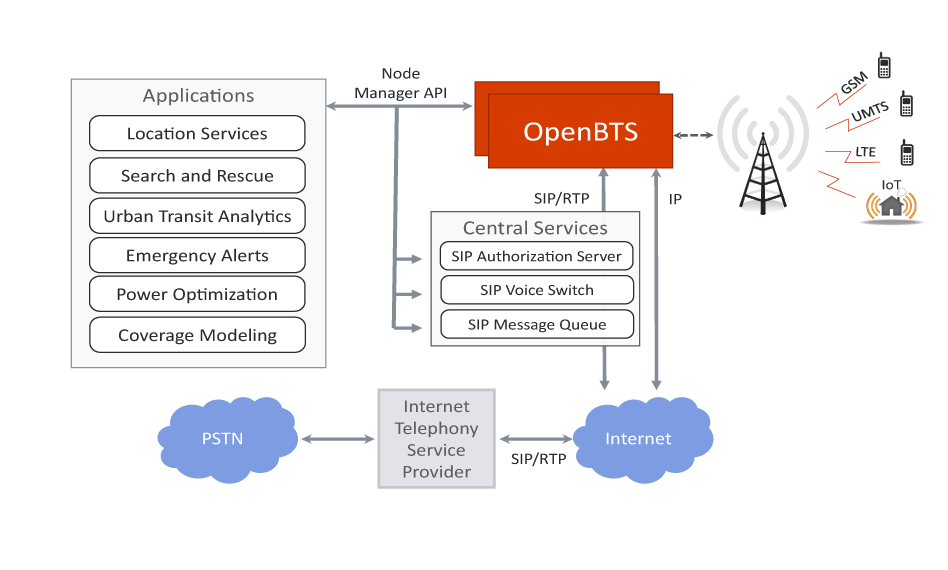

- 11.24 关于移动终端的短信安全分析

- 短信嗅探:伪基站嗅探

- 短信轰炸:呼死你,批量注册

- 短信钓鱼:社工短信,钓鱼网站;高级一点就是电信诈骗

- 短信盗取:Android端的恶意代码——典型如拦截马吐槽:按攻击手法分还是比较有意思的。

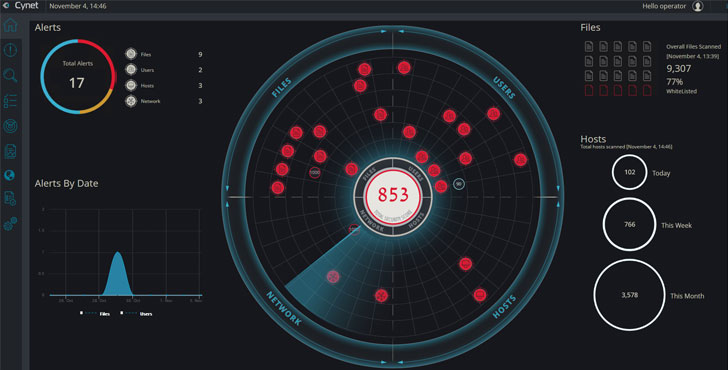

- 11.25 Cynet:全方位一体化安全防护工具主要是可视化帅!

吐槽:能力强弱不重要,帅最重要——国内安全产品现状。

吐槽:能力强弱不重要,帅最重要——国内安全产品现状。 -

研究人员发现很多当前主流的社交网站都无法抵御这种侧信道侧信道攻击技术,其中包括Facebook、Instagram、Tumblr、Google+、Twitter、eBay、PornHub、Medium、Xbox Live、Ashley Madison、Roblox和Xvideos在内。攻击者利用CSRF攻击从用户的Windows设备与社交网络的服务器进行通信,获取用户的相关信息。(暴露此问题的似乎是网站的拉黑功能)吐槽:狗屎翻译导致阅读困难。

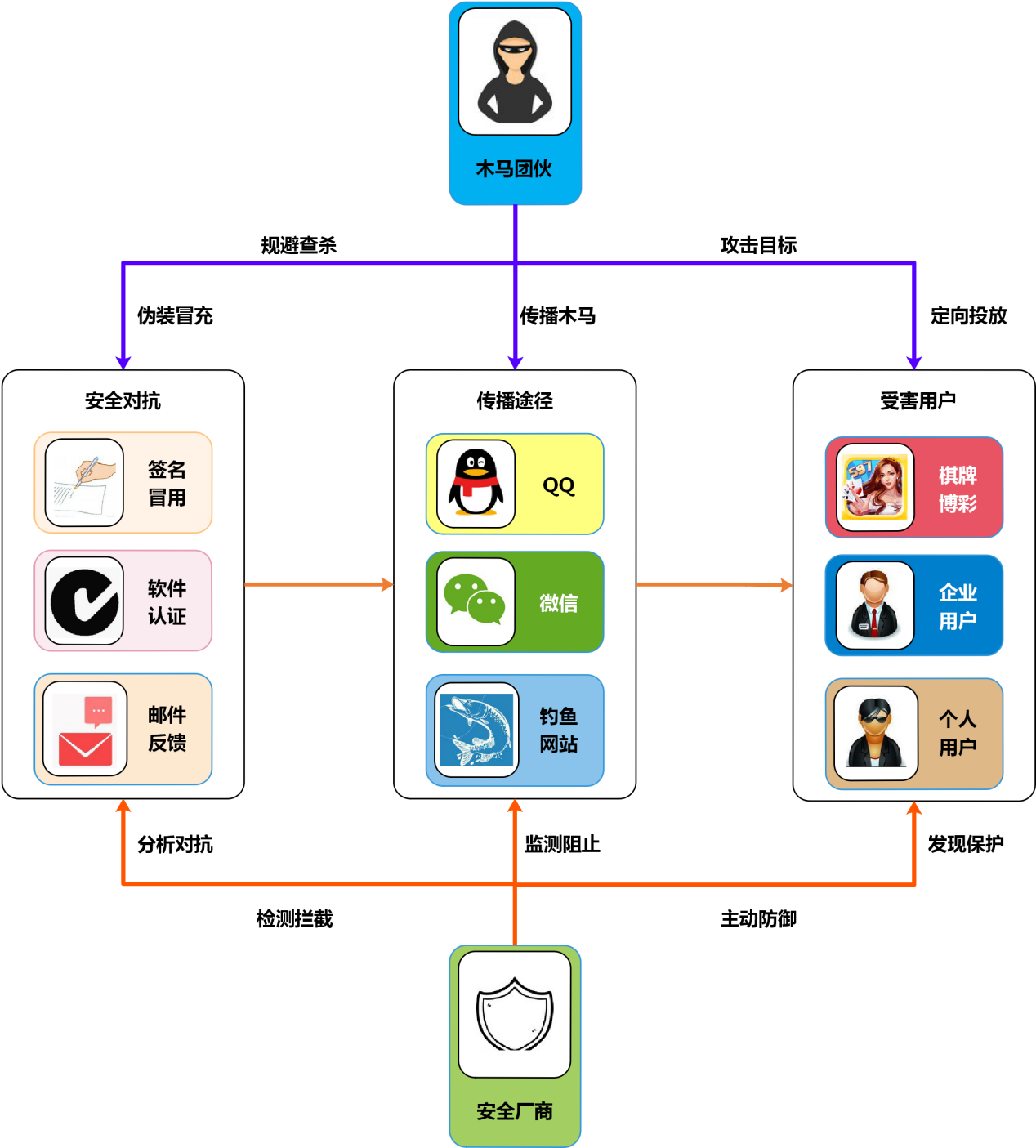

- 11.26 “乱世”木马家族分析报告“乱世”木马家族的命名来源于木马母体程序包含的“乱世英雄”、“乱世权限”等特殊关键字,该家族的木马形态变化多端、作案手法专业娴熟,从今年起开始大肆地在国内传播。

吐槽:通过邮件反馈误报来躲避查杀,这招真的是666

吐槽:通过邮件反馈误报来躲避查杀,这招真的是666 - 11.26 WEB安全入门系列之文件上传漏洞详解上传漏洞修复:

- 设置上传文件大小和格式内容相匹配

- 存储目录执行权限

- 站库分离(存储目录与web分离)

- 文件上传后压缩重生成吐槽:绕过WAF的方式就是老兵和新手的区别了。

- 11.26 BLE安全(四)嗅探工具梓源大神的系列作品:吐槽:理论配合实践,厉害了。

dr0v

blog.drov.com.cn一个人碎碎念。

A lazy security employee.

2018年11月28日星期三

2018年11月26日星期一

Posted by drovliu on 十一月 26, 2018 with No comments

-

将apk反编译为smali代码后,加入meterpreter恶意代码,然后修改AM里的activity入口,然后重打包成新的APK。作者还做成了自动化脚本:yoda66/AndroidEmbedIT吐槽:恩,所以也特别容易被识别为恶意代码

-

BlobRunner能够直接在内存中定位目标文件,并跳转到内存地址(可设置偏移量或基地址)。这样一来,研究人员就能够以最简单最快速的方法去对提取出的恶意代码进行调试和分析了。吐槽:成熟的对抗与成熟的工具

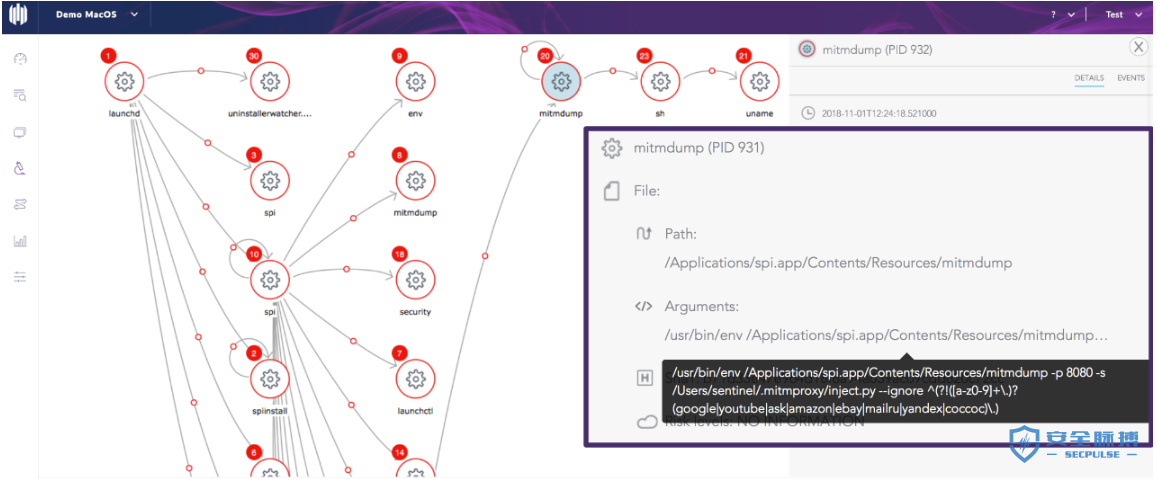

- 11.16 macOS恶意软件发起MITM攻击研究人员发现一款SPI恶意软件,该恶意软件使用开源mitmproxy来拦截流量并注入广告。恶意软件作者在不断寻找新的方法来避免被检测到,同时要增加收入。

吐槽:攻击过程还是很多问题的:需要代理授权、证书信任

吐槽:攻击过程还是很多问题的:需要代理授权、证书信任 -

就是在各个系统的帐号管理里,看登录IP是否有异常——Gmail、Outlook、yahoo、facebook、twitter、Instagram、Steam。吐槽:本以为是高级手段,没想到是科普

-

尽管这些企业每年的安全支出都在不断增加,但被遗弃的、影子或遗留应用程序却可能成为破坏这些企业网络安全和合规性的最大根源。

吐槽:企业越大,边际安全风险越大

吐槽:企业越大,边际安全风险越大 - 11.17 这个GAN生成的指纹,可以破解半数手机的指纹锁吐槽:采集点是一个限制,计算点才是重点啊——还有国内所谓面部识别~

-

研究人员描述了7种瞬时执行攻击,包含2个熔断新变体(英特尔上的Meltdown-PK,英特尔和AMD都存在的Meltdown-BR),还有5个为之前披露的 Spectre-PHT (边界检查绕过) 和 Spectre-BTB (分支目标注入)漏洞设计的新幽灵分支预测器错误训练策略。吐槽:本地攻击,无法远程执行。 等通俗易懂的解读吧。

- 11.19 一波盗取俄罗斯用户银行卡资金的定向攻击样本分析这批定向攻击样本主要利用微软Office CVE-2017-11882漏洞配合钓鱼文档进行定向投递:漏洞文档最终释放的木马程序会不断监控用户的系统剪切板,如果发现具有银行账号或者yandex账号的特征,就会把剪切板里的银行账号替换为攻击者的MasterCard(万事达)银行卡账号。一旦用户通过拷贝的方式输入目标银行账号,则会把钱转向攻击者账户。并且木马程序还会下载一个俄罗斯著名的yandex.ru门户网站提供的键盘管理工具Punto Switcher 3.1,以用于窃取用户的键盘记录,借以躲避杀毒软件的查杀。吐槽:移动端的剪切板攻击也很多,值得注意。

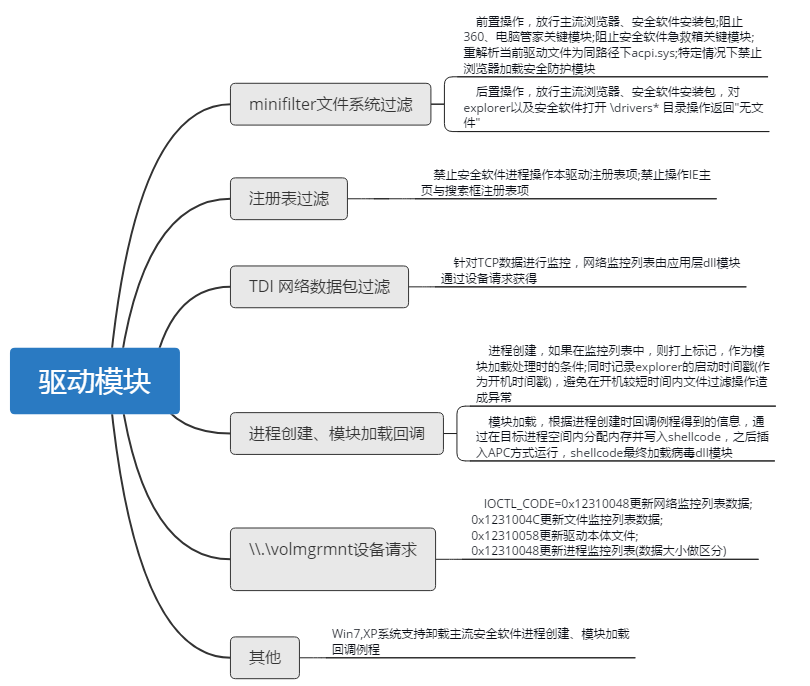

- 11.19 恶性木马下载器“幽虫”分析该木马团伙通过伪造、冒用签名的方式试图逃避安全软件检测,利用捆绑在外挂或破解软件、伪装激活工具中、植入盗版系统等方法进行广泛传播,通过释放驱动的方式实现长期驻留受害者机器。用户一旦中招,便会被篡改浏览器主页,并被静默安装推广程序或病毒木马。由于该类木马的隐蔽性很强,即使发现电脑异常,一般用户也很难查清幕后真凶,因此我们将该木马团伙命名为“幽虫”。

吐槽:国内黑产完全成熟化,走向流量变现的宽阔大道~

吐槽:国内黑产完全成熟化,走向流量变现的宽阔大道~ - 11.19 AI武器化后安全界将面临什么状况AI驱动的恶意软件将开始通过利用上下文化技术模仿人类操作员的行为;不过,相反的情况也有可能出现,比如高级黑客团伙利用AI驱动的恶意软件提升他们的攻击效率。吐槽:所以以后的安全对抗就是AI的对抗了鸭~

2018年11月16日星期五

Posted by drovliu on 十一月 16, 2018 with No comments

-

DDoS攻击防护存在木桶短板原理,任何一个攻击防护点的效果都会影响到整体的防御效果。未来的DDoS高防IP应该具备弹性带宽、高冗余、高可用、访问质量优、业务接入简单的特点。同时通过DDoS防护能力的OPENAPI化,和用户自动化运维体系的打通,实现安全和业务结合,以更好的助力业务发展。吐槽:阿里云软文一篇

-

趋势科技发现Trickbot(TSPY_TRICKBOT.THOIBEAI)现在拥有一个密码管理器模块(pwgrab32),可以窃取多个应用程序和浏览器的访问权限,例如Microsoft Outlook,Filezilla,WinSCP,Google Chrome,Mozilla Firefox, Internet Explorer和Microsoft Edge。根据趋势科技的监控,Trickbot变种主要影响了美国,加拿大和菲律宾的用户。吐槽:Freebuf的机翻文真的是,都快无力吐槽了。

- 11.6 bscan:信息收集和服务枚举工具bscan是一个主动信息收集和服务枚举工具。其核心是异步spawn扫描实用程序进程,重利用控制台高亮输出显示的扫描结果和定义的目录结构。github地址:welchbj/bscan吐槽:脱离了实操的工具都是没有意义的。

- 11.7 Linux下的Rootkit驻留技术分析天融信阿尔法实验室进行了Linux下的Rootkit驻留技术可能的思路探索和分析:

- 用户态下的可利用点

- 各种init的利用:Linux init、bashrc、xinitrc、其他initrc

- 图形化环境的利用

- crond的利用

- 替换文件

- 动态链接库劫持

- 内核态的驻留

- initrd的利用

- LKM – 可加载内核模块

吐槽:算干货了,有实操过程,推荐看看

- 用户态下的可利用点

-

- 物联网设备已成为网络恶意活动的头号目标,受到的攻击数量远超Web和应用程序服务器、电子邮件服务器和数据库。

- 远程登陆攻击占比下降,原因在于通过23端口监听的物联网设备已被Thingbot僵尸网络移除。

- 今年3月,针对每个受监听端口的攻击流量剧增。基于对攻击流量的解析,其中84%来自电信运营商,因此可推测电信运行商掌握的物联网设备中有不少已被僵尸网络感染。

- 针对物联网设备的攻击类型,SSH爆破攻击排第一,其次是远程登陆。

- 来自伊朗和伊拉克的IP地址首次进入攻击IP地址列表前50名。

- 攻击IP地址列表前50名都是新面孔,在上一篇报告中前50个攻击IP中74%曾经出现过。也就是说,之前受感染的设备可能被全部清理了。

- 西班牙是受攻击最严重的国家,受攻击的数量占比高达80%。在过去一年半的时间里,西班牙一直是“稳坐第一”。显然,西班牙的物联网安全存在基础性和结构性的问题。

- 巴西、中国、日本、波兰和美国是主要的攻击来源国。吐槽:电信运营商掌握的物联网设备不少被僵尸网络控制,细思恐极。

-

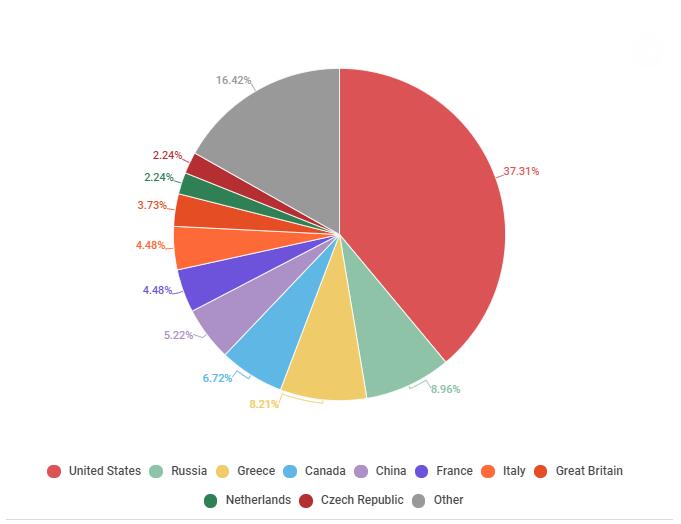

在僵尸网络命令服务器数量最多的十大区域列表中出现了一些重组。美国保持第一,但其份额从上季度的44.75%下降至37.31%。俄罗斯的市场份额从2.76%上升至8.96%,上升至第二位。希腊名列第三:它占指挥服务器的8.21% - 从0.55%上升到上一季度前十名之外。中国仅有5.22%,仅为第五,被加拿大击败,得分为6.72%(比第二季度的数字高出数倍)。

吐槽:5%的僵尸网络,贡献了77%的DDOS流量?

吐槽:5%的僵尸网络,贡献了77%的DDOS流量? -

中情局(CIA)用于特工通讯的加密系统存在漏洞,被对手国家入侵破解,导致CIA派驻某些国家的大量特工面临生命危险,甚至CIA隐秘在第三国的间谍网络已经被国外情报机构识破瓦解。而就在最近,根据国外信息安全和电子取证专家透露,CIA这个用于海外特工和当地国家线人通讯的加密系统,也已可能曾被伊朗政府成功入侵渗透过,而伊朗政府对这个通讯系统的入侵突破口竟然是通过谷歌搜索(Google)来识别发现的。吐槽:CIA被搞了?还是google hacker的成果?

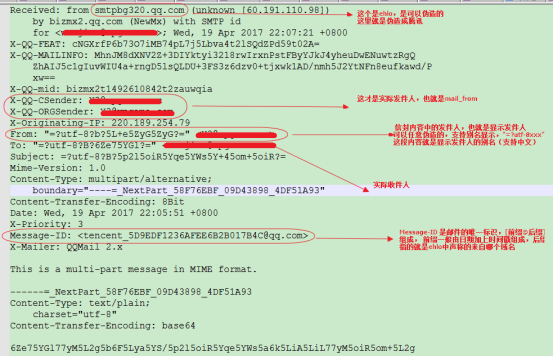

- 11.8 邮件伪造技术与检测

吐槽:最终落地为SPF与DKIM技术,作为小白来说是觉得OK的。面对钓鱼邮件本身重在提升员工安全意识,垃圾邮件过滤只是一个基本的安全策略。

吐槽:最终落地为SPF与DKIM技术,作为小白来说是觉得OK的。面对钓鱼邮件本身重在提升员工安全意识,垃圾邮件过滤只是一个基本的安全策略。 -

通过工具生成一个有powershelldownloader功能的一个excel,victim服务器打开此excel之后会从CC服务器下载并执行一个基于powershell的payload到本地的计算机后就可以通过CC服务器当中的Metasploit操控Victim服务器。吐槽:所以禁用宏很重要

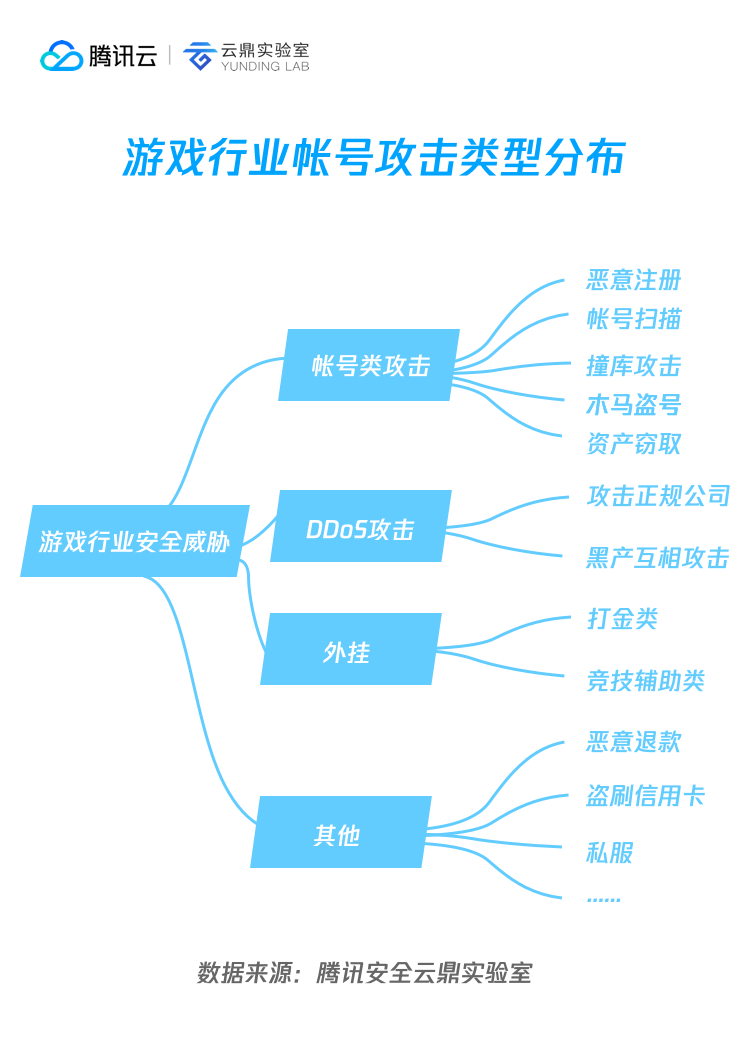

- 11.10 双十一将近,黑产压境电商平台应该何去何从

吐槽:全文大部分是老生常谈,看看图就可以了。

吐槽:全文大部分是老生常谈,看看图就可以了。 -

该工具不仅能够扫描出目标网络内的所有主机、网络通信流量、以高亮的形式标注重要流量和Tor流量,而且还能够识别和扫描出潜在的恶意流量。github地址:PcapXray吐槽:看了源码才发现识别恶意流量靠的是端口、dns解析——理论上只能认定为风险流量,也容易漏过实际恶意流量。当然,这是我的浅显认识了。

- 11.11 使用VENOM工具绕过反病毒检测根据VENOM的介绍,该脚本会使用MSF venom(Metasploit)来以不同的格式生成Shellcode,比如说c | python | ruby | dll | msi |hta-psh等格式,并将生成的Shellcode注入到一个函数之中(比如说Python函数)。恩,就是国外写了一个教程,然后freebuf翻译了一下,大家就别去吐槽了。毕竟freebuf也只是搬运工。吐槽:都说了VENOM是用MSF venom做的啦。 大家就别对搬运工那么苛刻啦。

-

国内伪基站只是用来做群发短信,国外同志们已经开始做流量MitM攻击了。

吐槽:之前一直以为GSM劫持只能做短信呢,原来还可以做网络啊。学习了。

吐槽:之前一直以为GSM劫持只能做短信呢,原来还可以做网络啊。学习了。

SHA256 | b168e64a02c3aed52b0c6f77a380420dd2495c3440c85a3b7ed99b8ac871d46a

---|---

SHA256 |d8018d869254abd6e0b2fb33631fcc56c9f2e355c5d6f40701f71c1a73331cb3

SHA256 |299e1eb8a1f13e1eb77a1c38e5cf7bbdc588db89d4eaad91e7fc95d156d986e5

SHA256 |24e7a8ed726efa463edec2e19ad4796cf4b97755b8fdf06dea4950c175c01f77

偵測名稱|AndroidOS_FlokiSpy.HRX

CnC伺服器|hxxps://backup.spykey-floki.org/add.php

>吐槽:随着出海狂潮,黑产们也纷纷开始漂洋过海找生机了。

2018年11月6日星期二

Posted by drovliu on 十一月 06, 2018 with No comments

- 10.24 针对医疗行业的5大攻击手段医疗行业对电子病历和联网医疗设备的依赖越来越深,未来几年医疗行业数据泄露问题可能变得更加严重。

- 数据泄露

- 勒索软件

- 社会工程

- DDoS

- 内部人威胁吐槽:很好奇有没有一种通用的解决方案,可以保证传统产业在接入互联网时做到基础安全?

-

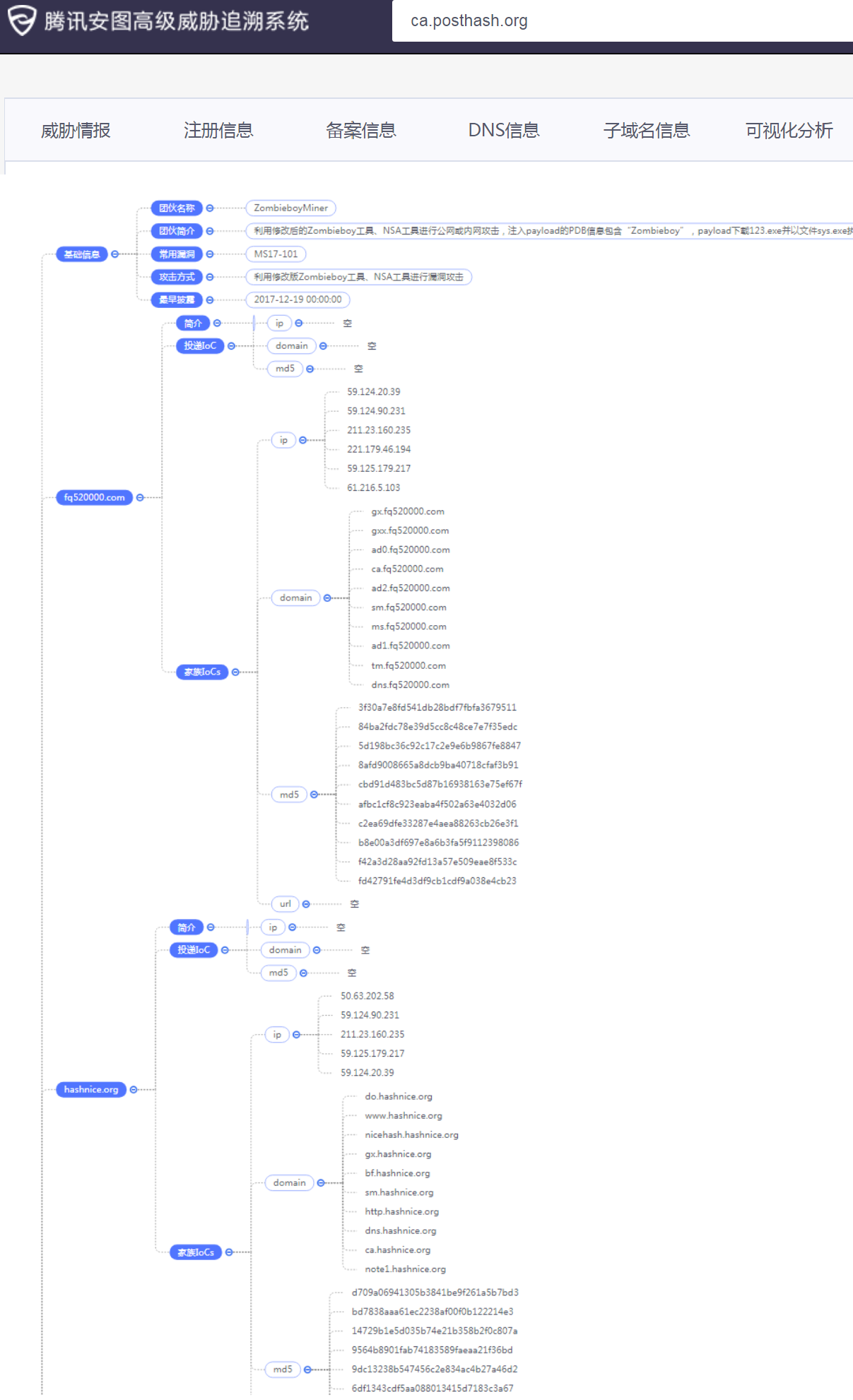

2017年9月以来利用Zombieboy发起的多轮攻击来源为同一团伙,该团伙通过不断更新C2地址作为NSA攻击后Payload下发地址,同时使用注册的二级C2域名进行自建矿池挖矿门罗币,同时在中招机器植入RAT木马,搜集用户敏感信息上传至木马服务器,基于以上特点腾讯御见威胁情报中心将该团伙命名为ZombieboyMiner挖矿团伙。

吐槽:对于黑产团伙的溯源和画像越来越成为安全必须了。吐槽2:安全届,给病毒等取名字越来越厉害了。

吐槽:对于黑产团伙的溯源和画像越来越成为安全必须了。吐槽2:安全届,给病毒等取名字越来越厉害了。 - 10.30 十种进程注入技术介绍:常见注入技术及趋势调查

- 通过CREATEREMOTETHREAD和LOADLIBRARY进行经典DLL注入

- PORTABLE EXECUTABLE注入(PE注入)

- PROCESS HOLLOWING技术(又名 PROCESS REPLACEMENT AND RUNPE)

- 线程执行劫持技术(或者说SUSPEND, INJECT, AND RESUME (SIR))

- 通过SETWINDOWSHOOKEX进行HOOK注入

- 通过修改注册表实现注入和持久性

- APC注入和ATOMBOMBING

- 通过SETWINDOWLONG进行附加窗口内存注入(EWMI)

- SHIMS注入

- IAT HOOKING和INLINE HOOKING (或者叫应用层ROOTKITS)

吐槽:技术总结贴

吐槽:技术总结贴

- 10.30 收到“来自自己”的敲诈邮件,请不要惊慌由于邮件信头的发信人地址可以任意伪造,诈骗者通过将发信人邮箱伪造成受害者的收信邮箱,让受害者收到一封“来自自己的邮件”,以此让受害者相信自己的邮箱“已经被控制”;之后,诈骗者则进一步欺骗受害者,称其设备也被安装了木马,且一直处于监控中,恐吓受害者向指定比特币钱包汇入指定金额消灾。吐槽:所以说黑产同学们的脑洞极其清奇

-

Fallout Exploit Kit向其受害者传播Kraken勒索软件。

吐槽:黑产开始联合起来了。

吐槽:黑产开始联合起来了。 -

用户在自己云主机通过 phpStudy 一键部署 PHP 环境,默认情况下包含 phpinfo 及 phpMyAdmin 并且任何人都可以访问,同时安装的 MySQL 默认口令为弱口令,于是黑客通过 phpMyAdmin 使用弱口令登录 MySQL,接着利用 MySQL 的一些手段获取到系统权限。入侵并添加“vusr_dx$”隐藏帐号。吐槽:一键入侵~

-

通过siri在锁屏时拨打电话,开启facetime,选择添加联系人,即可绕过密码验证,获取联系人列表。吐槽:很好奇这是怎么fazzing出来的。

-

serviceFu能够帮助你远程扫描出整个目标域中域服务凭证的明文文本信息。使用具有局限性:在有系统管理员权限,但无明文密码时才有用。吐槽:freebuf上靠翻译过活的人挺牛的啊。

- 11.1 自动化反弹Shell防御技术Seesaw基于Netlink Socket的进程监控,主动检测进程打开FD,发现并处理反弹Shell行为.吐槽:探索的过程值得学习。

- 11.1 低功耗蓝牙(BLE)攻击分析BLE存在三个漏洞:

- 窃听

- MITM攻击

- 拒绝服务攻击Bleah即可完成针对BLE的攻击。吐槽:才发现又是译文,实际BLE攻击可参考之前的几篇文章,更易懂,更上手。

-

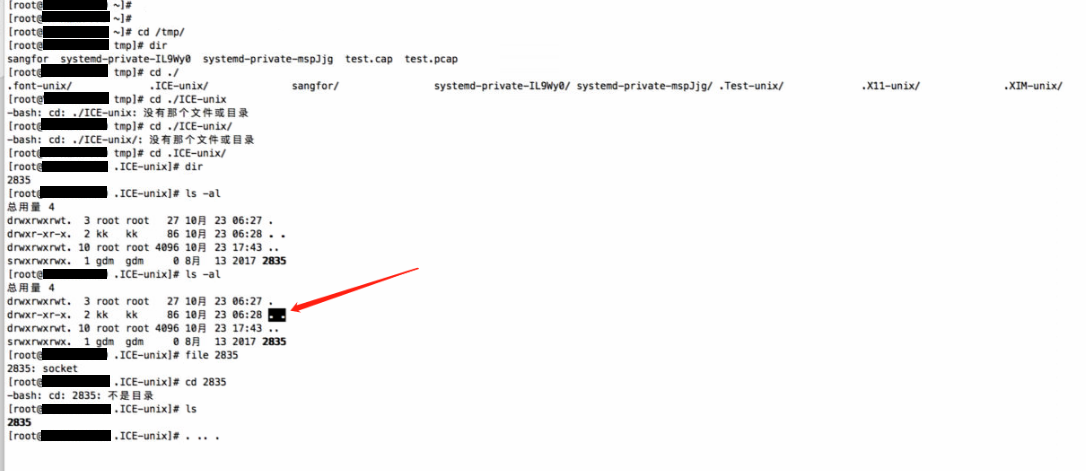

偏向认为是一篇软文,之所以审计、修复时难以发现,是因为存储路径上做了一些手脚。

吐槽:所以我也想问,有两个..不是异常?

吐槽:所以我也想问,有两个..不是异常? -

360Netlab在2018年9月注意到一个新的僵尸网络BCMUPnP_Hunter,主要是考虑基其感染目标特征。该僵尸网络有以下几个特点:

- 感染量特别巨大,每个波次中活跃的扫描IP均在10万左右;

- 感染目标单一,主要是以BroadCom UPnP为基础的路由器设备;

- 样本捕获难度大,在高交互蜜罐中需模拟多处设备环境后才能成功捕获;

- 自建代理网络(tcp-proxy),该代理网络由攻击者自行实现,可以利用 bot端 为跳板,代理访问互联网;

- 该代理网络目前主要访问Outlook,Hotmail,Yahoo! Mail 等知名邮件服务器,我们高度怀疑攻击者的意图主要是和发送垃圾邮件有关。吐槽:黑客对于0day漏洞、1day漏洞的热情比安全人员高多了。

-

十大基础安全项目:

- 已经有了较为先进的EPP(端点保护平台),具备诸如无文件恶意代码检测、内存注入保护和机器学习的功能;

- 已经做好了基本的Windows账户管理工作;

- 已经有了IAM;

- 有了常规化的补丁管理;

- 已经有了标准化的服务器/云工作负载保护平台代理;

- 具备较为强健的反垃圾邮件能力;

- 部署了某种形式的SIEM或者日志管理解决方案,具有基本的检测/响应能力;

- 建立了备份/恢复机制;

- 有基本的安全意识培训;

- 具备基本的互联网出口边界安全防护能力,包括URL过滤能力;Gartner十大安全项目:

- Privileged Account Management Project:特权账户管理项目

- CARTA-Inspired Vulnerability Management Project:符合CARTA方法论的弱点管理项目

- Active Anti-Phishing Project:积极的反钓鱼项目

- Application Control on Server Workloads Project:服务器工作负载的应用控制项目

- Microsegmentation and Flow Visibility Project:微隔离和流可见性项目

- Detection and Response Project:检测和响应项目,包括EPP+EDR、UEBA、欺骗三种技术方向和MDR服务

- Cloud Security Posture Management (CSPM) Project:云安全配置管理项目

- Automated Security Scanning Project:自动化安全扫描项目,尤其是开源软件成份分析

- CASB Project:CASB项目,包括云应用发现、自适应访问、敏感数据发现与保护三个子方向

- Software-Defined Perimeter Project:软件定义边界项目吐槽:Gartner作为风向标是真的值得看看学习。

- 11.2 隐藏套件:虚假的身份,特殊的后门如题吐槽:这个没啥好说的,真正黑客该有的基础,可以收藏。亦可适用于不想在网络上暴露自身的人。

- 11.3 交易所漏洞之薅羊毛分析市商策略为了产生连续的K线,在盘口附近自买自卖挂单,却隐藏了一个漏洞。虽然策略的买单卖单是同时发出的,但是由于网络问题和撮合速度并不是理想状态,也不可能是理想状态,这就造成市商策略的订单,有一定几率被其他人成交。设想一下,假如市场上存在另一个高频刷单策略,它总是以更低的价格成交市商策略的卖单,又以更高的价格成交市商策略的买单,只要这个高频刷单策略获得的差价,能覆盖手续费就会产生盈利。这就造成市商策略低卖高买,细思极恐!吐槽:这属于业务逻辑漏洞了。币圈不适合没钱人。

-

腾讯安全云鼎实验室致力于云上攻击的实时捕获和防御,基于部署于全网的威胁感知系统,揭开游戏行业的真实攻击状况。

吐槽:游戏作为摇钱树,伴生的毒藤也算最多的了。

吐槽:游戏作为摇钱树,伴生的毒藤也算最多的了。 - 11.4 Blackout勒索病毒再度来袭Blackout勒索病毒家族是一款使用.NET语言编写的勒索病毒,它会将原文件名加密为BASE64格式的加密后的文件名,首次发现是在2017年7月份左右,样本使用了代码混淆的方式防止安全分析人员对样本进行静态分析,此次发现的Blackout勒索病毒样本经过分析确认是V3.0版本的Blackout家族最新变种样本,采用RSA+AES加密算法对文件进行加密,加密后的文件无法解密还原。吐槽:现在勒索软件都这么不诚实了么?

-

攻击者可以通过这些漏洞远程入侵Mac,也可以在通过物理的方式访问计算机时,仅需要以访客身份登录(无需密码),就可以通过这些漏洞从而获取权限并控制计算机。这些漏洞基本都存在于NFS协议中,就是用来将网络驱动安装至Mac的文件系统时使用的,类似于NAS。吐槽:苹果系 系统的漏洞随着参与者越来越多,也暴露的越来越多,无法想象此前都是什么样的黑暗状态。

- 11.5 开源Botnet框架Byob分析Byob是一个开源的僵尸网络框架,byob框架采用了远程加载模块的方式解决了python依赖库、版本兼容、隐蔽性差的问题。

byob/ ├── byob │ ├── byob_bmb.py 使用client.py生成的在被控节点运行的脚本 │ ├── client.py │ ├── core 核心框架代码目录 │ │ ├── database.py 数据库操作相关 │ │ ├── generators.py │ │ ├── handler.py http协议处理 │ │ ├── __init__.py │ │ ├── loader.py 远程加载器 │ │ ├── payloads.py 接受控制模块 │ │ ├── security.py 加解密处理 │ │ ├── stagers.py │ │ ├── util.py 通用函数 │ ├── data │ ├── database.db │ ├── __init__.py │ ├── modules 利用模块目录 │ │ ├── escalate.py 权限提升,其实是runas │ │ ├── icloud.py 用于MAC OS检测登录icloud账号 │ │ ├── __init__.py │ │ ├── keylogger.py 键盘记录 │ │ ├── outlook.py 收集outlook客户端数据 │ │ ├── packetsniffer.py 嗅探 │ │ ├── payloads │ │ │ └── bmb.py │ │ ├── persistence.py 隐藏后门的一些东西,有定时任务、WMi等一些操作 │ │ ├── phone.py 发送短信 │ │ ├── portscanner.py 端口扫描,TCP+ping │ │ ├── process.py 获取系统上的进程 │ │ ├── ransom.py 加密文件,RSA对称加密,丝毫不慌 │ │ ├── screenshot.py 截屏 │ │ ├── stagers │ │ │ └── bmb.py │ │ ├── util.py │ │ └── webcam.py 目标网络摄像头控制权 │ ├── requirements.txt │ ├── server.py Server端 │ └── setup.py ├── LICENSE └── README.md吐槽:读读开源代码,有益身心健康。

订阅:

博文 (Atom)