- 1.22 如何绕过EDR的内存保护机制EDR在原始的NtReadVirtualMemory函数内设置了一条跳转指令,将代码执行流重定向到自己的模块中,然后检查是否存在恶意行为。如果没通过检查,则Nt*函数就会返回一个错误代码,永远不会进入内核模式,导致执行失败。通过重新打补丁或者hook函数可绕过EDR。吐槽:google机翻给了多少人活命的机会啊。

-

本文介绍了关于无线设备如何工作和启动,Wi-Fi SoC与驱动程序之间的交互以及Marvell Avastar Wi-Fi固件文件的静态动态分析的内容,下一篇文章将会带来关于如何进行fuzz找到漏洞和漏洞利用,攻击面扩大以及其中的一些思考的内容从零知识入门到RCE漏洞挖掘利用(下) 原文地址:https://embedi.org/blog/remotely-compromise-devices-by-using-bugs-in-marvell-avastar-wi-fi-from-zero-knowledge-to-zero-click-rce/ 介绍了其中一个内存块溢出漏洞。

吐槽:首先需要对WiFi设备原理足够了解,才能发现其中存在的内存或代码逻辑漏洞。

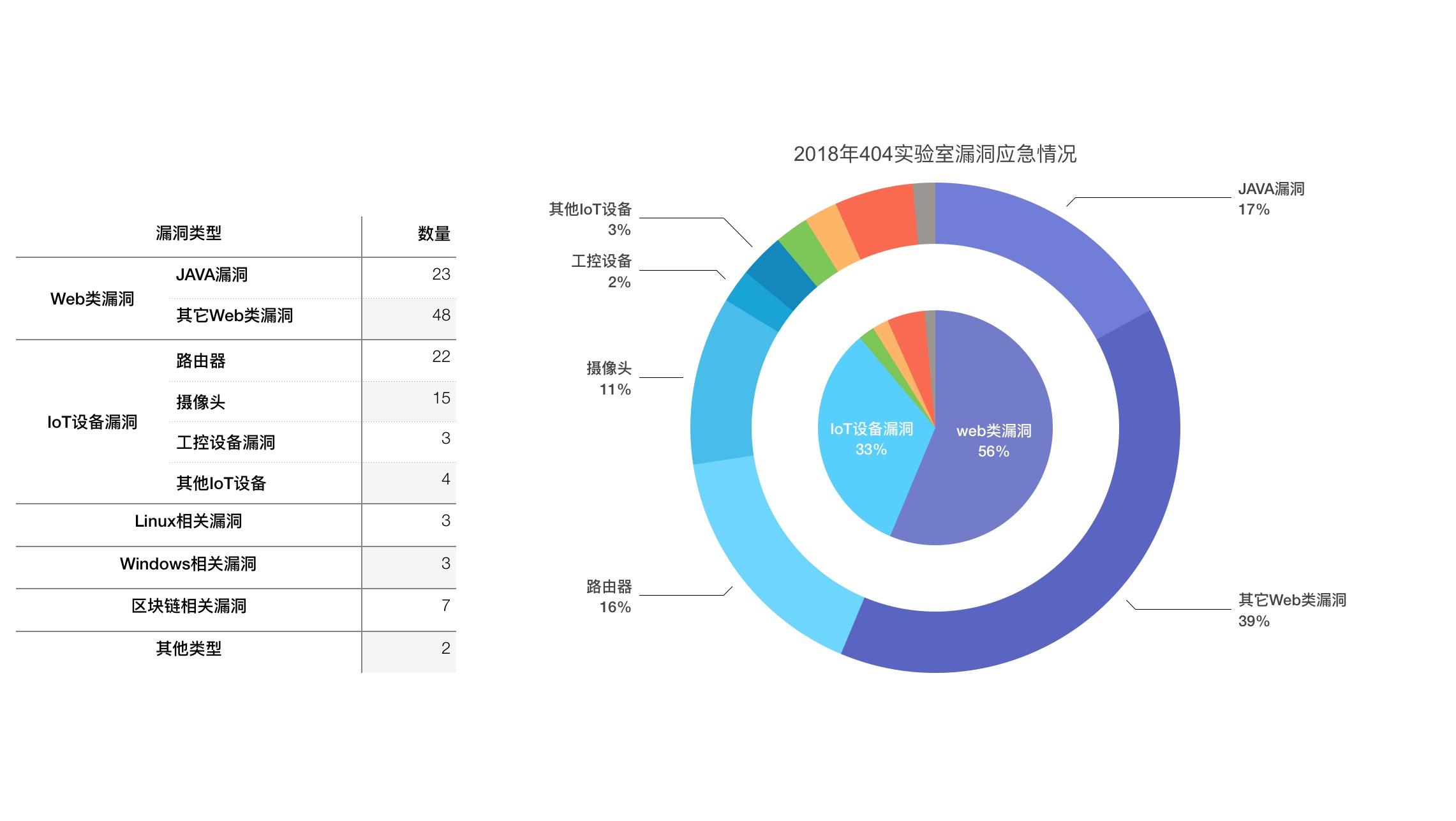

吐槽:首先需要对WiFi设备原理足够了解,才能发现其中存在的内存或代码逻辑漏洞。 - 1.22 知道创宇2018年网络空间安全报告知道创宇 404 实验室在 2018 年⼀共应急了 135 次,Seebug漏洞平台收录了 664 个漏洞,相⽐于 2017 年,应急的漏洞数量更多、涉及的设备范围更⼴。

吐槽:IOT的漏洞事件越来越多,也将越来越多且重要。

吐槽:IOT的漏洞事件越来越多,也将越来越多且重要。 -

QuestMobile 将2018年中国移动互联网的八大关键词总结为:上市、增长、下沉、裂变、新人类、边界、监管和粉丝经济。中国移动互联网迎来第四次上市潮;城市下沉凸显三四线以下城市的潜力,以拼多多、趣头条为代表的社交裂变增长模式备受关注;Z世代正在成长为互联网和消费市场的主力军;老牌巨头BAT以及新兴巨头字节跳动无一例外都通过投资并购等方式不断扩张其业务边界;监管风暴席卷多个行业,影响深远。吐槽:恩,跟安全没啥关系。

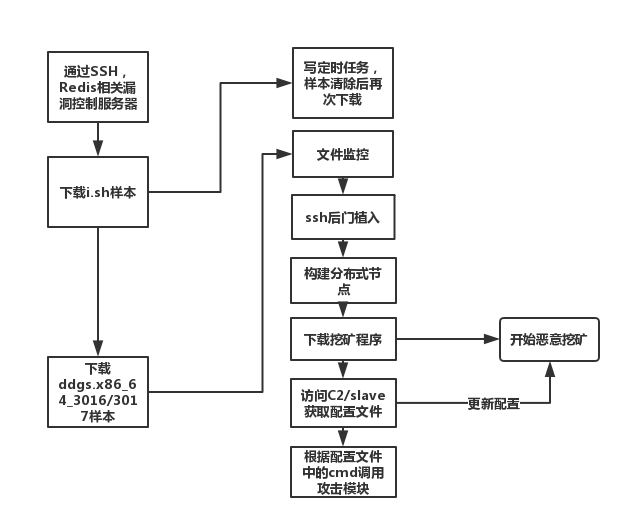

- 1.23 DDG僵尸挖矿样本v3016技术分析近日,360蜜罐捕捉到一列挖矿样本,经分析确认为DDG.Mining.Botnet样本的3016版本。与其上一版本相比,3016版本采用了新的分布式框架Memberlist来构建僵尸网络。基于该框架,DDG僵尸网络可以更稳定的实现C2去中心化,以及更灵活的管理和扩展集群。

吐槽:僵尸网络作为黑产的基础设施,捕获和搭建的技术越来越完备。

吐槽:僵尸网络作为黑产的基础设施,捕获和搭建的技术越来越完备。 -

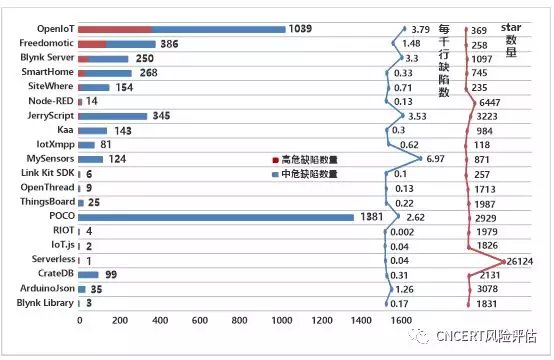

本期报告选取全球20款知名物联网软件进行源代码安全缺陷分析,结合缺陷分析工具和人工审计的结果,评估项目的安全性。从测评结果来看,与往期其他领域开源软件相比,物联网类软件的安全缺陷较多,潜在的安全问题不容忽视。

吐槽:正如各大SRC的评判标准,对于非关键业务,再高危漏洞,其评分也是低,所以这个报告很难给IOT起到警示作用。

吐槽:正如各大SRC的评判标准,对于非关键业务,再高危漏洞,其评分也是低,所以这个报告很难给IOT起到警示作用。 -

最近“KeyPass”勒索病毒新变种又开始爆发了,该病毒以伪造软件破解工具或恶意捆绑的方式进行传播感染,更可恶的是它会伪装成windows升级更新达到加密目的,用户感染后文档文件会被加密,并添加“.djvu ”、“ .tro ”或“.tfude”等后缀。吐槽:争分夺秒进行加密 :p .

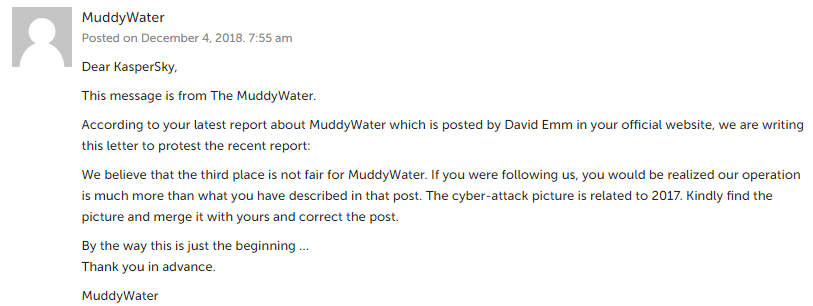

- 1.23 疑似MuddyWater最新攻击活动分析MuddyWater使用诱惑性的鱼叉文档作为攻击入口,引导用户启用宏,利用宏释放后续后续Pyload进行攻击,在早期报道中,MuddyWater主要使用powershell后门。最近卡巴称已发现有VBS,VBA, PowerShell, VBS, VBA, Python,c#等脚本后门以及RAT木马。

吐槽:muddywater似乎嫌卡巴将其排名放在后面

吐槽:muddywater似乎嫌卡巴将其排名放在后面 - 1.23 网络安全等级保护之关键活动建设关键活动包含如下:

- 电力供应

- 结构安全

- 访问控制

- 安全审计

- 身份鉴别

- 边界完整性检查

- 入侵防范

- 恶意代码防范

- 网络设备防护

- 软件容错

- 个人信息保护(2.0)

- 集中管控(2.0)

- 可信验证(2.0)吐槽:等保更让人具有全局安全视野。安全架构师必备技能。

- 1.23 GandCrab 5.1样本详细分析360企业安全:GandCrab勒索家族的最新的变种,新版本增加了大量花指令,大部分关键功能都是动态获取 API,并且所有关键字符串也都被加密了。文件加密算法采用RSA-2048+ salsa20,并且加密共享目录中的文件, 并使用漏洞进程提权还将系统中指定的文档和文件加密为随机字符后缀,然后对用户进行勒索。吐槽:病毒更新版本往往比杀软还勤。

- 1.24 命令注入新玩法:巧借环境攻击目标命令注入攻击,除了常规的命令分隔符、命令替换符之外,利用环境自身也能实现。具体注入过程可看原文。吐槽:花式过’杀软’。

- 1.24 人工智能在反洗钱领域的应用探索反洗钱三项核心工作:

- 客户身份识别

- 身份资料和交易信息保存

- 大额和可疑交易报告传统反洗钱面临的挑战:

- 基于规则的可疑交易识别导致了较高的误报率,反洗钱工作成本过高。

- 历史交易无法回溯进行计算和识别,影响反洗钱工作的有效性。

- 规则引擎无法识别复杂的洗钱交易,特别是狡诈的洗钱犯罪集团。人工智能的应用:

- 机器学习提升可疑交易甄选效率,有效降低反洗钱人工审核压力

- 基于大数据计算的可疑交易识别引擎,可处理海量历史数据。

- 基于Risk分析的的半监督机器学习,有效识别复杂洗钱交易和地下钱庄。吐槽:理论上是可行的;不过金融体系的风控等确实需要信息化和智能化。

-

该程序还会搜索该ftp上的所有文件,检索.php. .html. .asp等常见的web文件,嵌入自己的一个iframe标签,实现通过被攻击用户的web服务下载,增加传染率吐槽:寻常挖矿木马分析

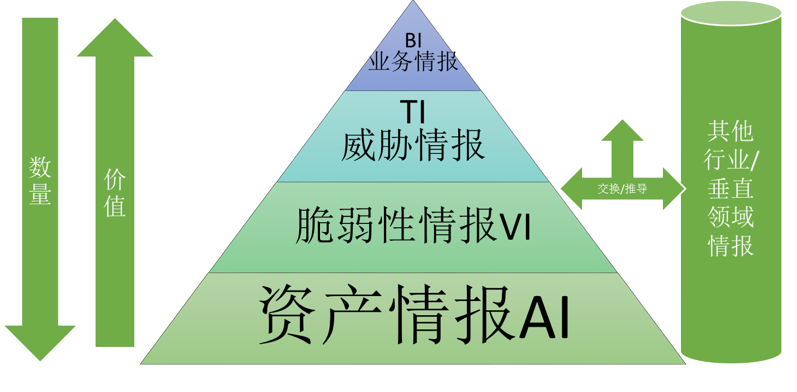

- 1.25 物联网威胁情报研究将物联网威胁情报分为四层,分别是资产情报、脆弱性情报、威胁情报和业务情报,其数量依次越来越少,但是价值越来越高。

吐槽:情报阶层划分可做参考。

吐槽:情报阶层划分可做参考。 - 1.28 盘他! IP团伙攻击行为总结了攻击方法、流量峰值、攻击者&受害者地区分布、团伙画像。吐槽:简陋且逻辑混乱。

- 1.31 鑫哥木马劫持超60家网吧及9所大学的电脑近期360互联网安全中心监测到一款网络劫持木马在众多网吧及大学的机房中大范围传播。该木马在2018年9月开始在国内传播,会利用篡改网络设置、劫持客户端网络数据、监控QQ聊天等方式窃取用户的隐私。至少有60家网吧及9所大学受到影响,被劫持的网站列表超过9000个,同时还会获取用户QQ号及聊天记录文件等信息。木马最终通过劫持网站、跳转导航、游戏退弹等方式来牟取暴利。吐槽:网吧就是木马集中营。

dr0v

blog.drov.com.cn一个人碎碎念。

A lazy security employee.

2019年1月31日星期四

订阅:

博文评论 (Atom)

0 评论:

发表评论