-

安全研究员在USB上嵌入了WiFi芯片,使其可以通过WiFi进行远程通信,然后利用BadUSB技术进行物理入侵。吐槽:想到Bad充电宝了。

-

在对“驱动人生”劫持事件下载木马的域名dl.haqo.net进行关联分析时,我们注意到其中一个子域名js.haqo.net,在360威胁情报中心的ALPHA平台中被打上Mykings的标签,该域名解析到IP:81.177.135.35 。两者IP有关联,时间线有一定关联,URL、端口相似,但代码风格不同。360更倾向于认为是栽赃。吐槽:APT的关联分析真的是,纯靠想。

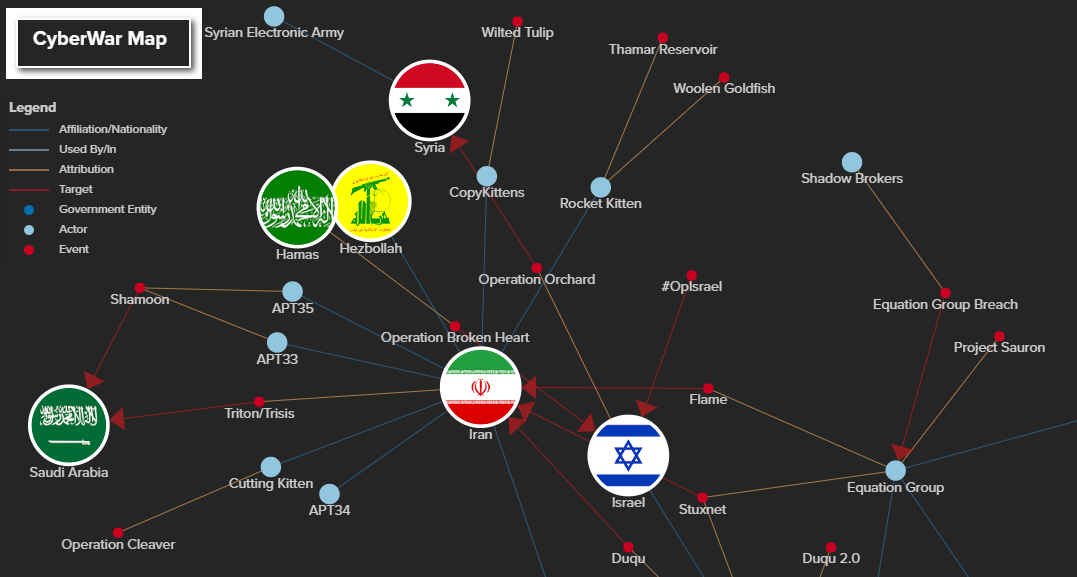

- 2.14 某疑似针对中东地区的APT攻击事件分析攻击组织的兴趣点在于中东地区能源行业。其攻击手法似乎包含网络渗透和鱼叉钓鱼,具备反追查意识,使用新款木马后门,具有一定技术实力背景和多人员分工协作构成犯罪组织特征。

吐槽:目前来看APT分析里比较中肯和线索清晰的。

吐槽:目前来看APT分析里比较中肯和线索清晰的。 -

沙特政府推出的一款可监控女性出境的APP——Absher帮助男性监控甚至决定女性(妻女)出境状态。吐槽:政府支持视女性为男性所属品,应用商店也没办法的。

-

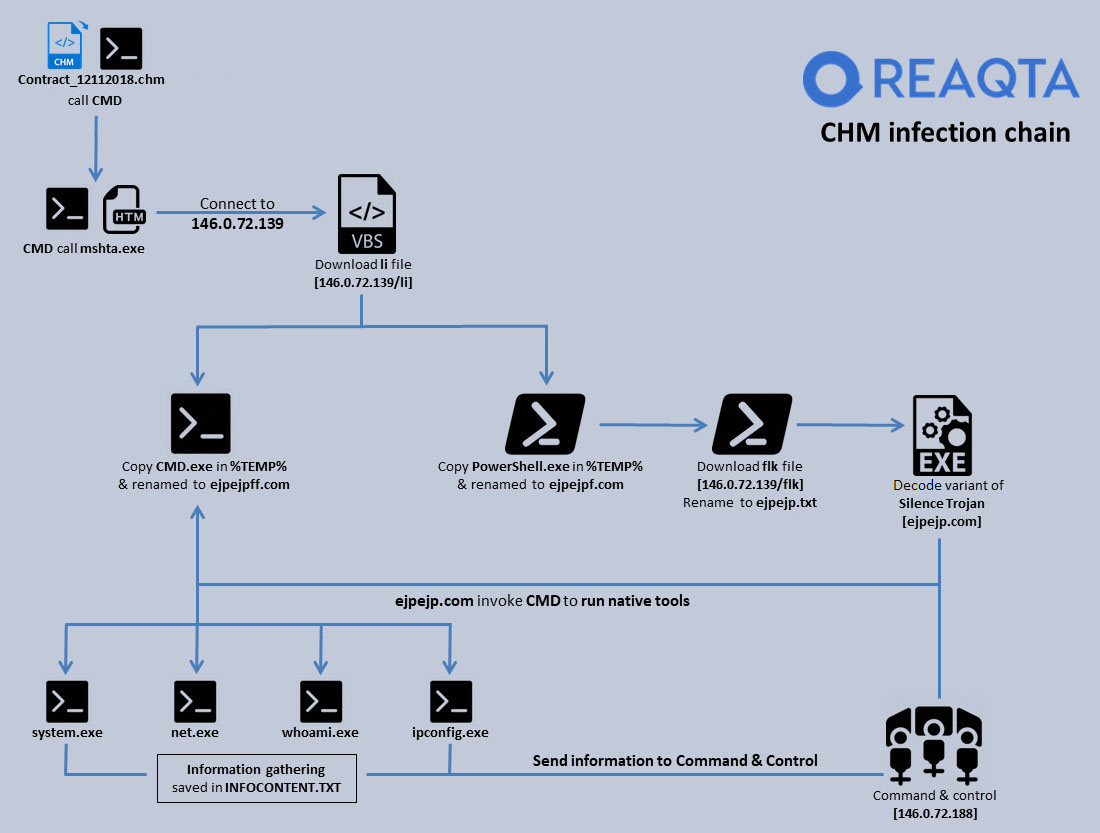

此次行动针对的是金融行业,尤其是是俄罗斯联邦和白俄罗斯共和国金融行业的工作人员。此次行动背后的行为者是Silence团伙,这是一个相对较新的威胁团伙,自2016年中期以来一直在运营。到目前为止,我们已确定的被攻击的企业包括:

- NBD Bank Russia:提供零售和商业服务的俄罗斯银行。

- Zapsibkombank(Zapadno-Sibirskiy Kommercheskiy Bank):西西伯利亚商业银行(WSCB),位于俄罗斯。

- FPB(Finprombank):同样位于俄罗斯。

- MSP银行(МСПБанк):专注于为中小企业提供融资的俄罗斯联邦国家银行。

- MT Bank(МТБанк):Meridian trade Bank,也是唯一一家位于白俄罗斯的实体银行。

吐槽:有受害主体的APT(虽然是猜测)则显得有料一些。

吐槽:有受害主体的APT(虽然是猜测)则显得有料一些。

- 2.14 Chrome扩展在持久化中的应用本文介绍了macOS上利用Chrome扩展实现的一种载荷投递机制,介绍了自动更新功能在攻击过程中的应用,也介绍了使用Apfell的一个实际攻击样例,最后提出了一些基本但实际可操作的检测指南。吐槽:所以,扩展程序就应该只拥有chrome的访问权限啊。

-

Mojave仅为少数应用程序(如Finder)提供对此文件夹的特殊访问权限。但是,安全人员发现了一种在Mojave中绕过这些保护的方法,允许应用程序在~/Library/Safari没有获得系统或用户的任何许可的情况下查看内部,并且不会弹出权限对话框。通过这种方式,恶意软件应用程序可以通过检查他们的网络浏览历史秘密地侵犯用户的隐私。吐槽:细节未暴露,还在苹果处理中。

-

论坛、外卖等容易暴露自身信息,特别是单身租房的妹子尤其需要注意。依然是可以当故事看的文章。吐槽:当然,变态也没那么多就是了。

-

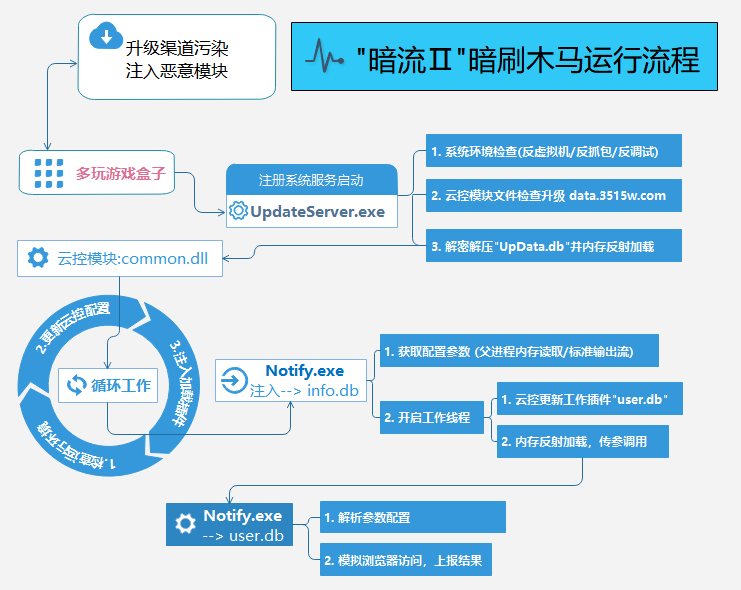

通过溯源分析,金山毒霸发现本次“暗流Ⅱ”家族通过多玩公司旗下的“游戏盒子”客户端升级渠道进行传播感染,其启动宿主进程的数字签名为“广州玩盒科技有限公司”。“游戏盒子”作为该公司旗下知名的游戏辅助软件,包含“英雄联盟盒子”、“DNF盒子”、“坦克世界盒子”等多款辅助客户端,从监控数据看无一幸免,所有产品升级渠道均被植入“暗流Ⅱ”木马家族。除升级渠道和数字签名等强关联证据外,暂时未发现“暗流Ⅱ”木马家族与“多玩游戏”存在直接操纵和利益关联的线索,本次病毒传播事件究竟是厂商内部操作还是外部黑产攻击尚无法给出定论,因此我们将本次安全事件暂定性为“疑似软件供应链攻击”。

吐槽:从黑产对抗经验来看,极有可能是内部的锅。

吐槽:从黑产对抗经验来看,极有可能是内部的锅。 - 2.18 智能设备安全分析手册下载地址:智能设备安全分析手册目录结构:

- 第一章,总体介绍了为什么智能设备的安全需要引起我们的注意并投入精力去研究,以及以智能设备系统架构为导向的研究方法。

- 第二章,主要介绍硬件安全分析,包括 PCB 安全隐患和加固建议、侧信道攻击和中间人攻击的基本原理及加固方案。

- 第三章,固件安全部分,提供固件获取的几种思路及相应加固办法,固件解包工具介绍演示。

- 第四章,从分析环境、模拟运行、设备调试三方面介绍智能设备的调试技术。

- 第五章,关注通讯协议,包括载波分析、两种无线协议 ZigBee 和蓝牙的测试方法。

- 第六章,移动终端 APP 安全分析,分别介绍在 Android 和 IOS 平台上的分析技术。

- 第七章,本章节通过命令注入、未授权访问、XSS 的案例提供一些智能设备中 WEB 安全测试的思路。

- 第八章,包括口令破解的方法,二进制漏洞静态分析、模糊测试的简单介绍。

- 第九章,介绍业务逻辑中可能出现的两种漏洞。吐槽:作为学习文档是可以下载一看的。

-

Check Point的安全研究员发现了一种能针对Linux和Mac设备的新后门木马“SpeakUp”,该恶意软件存储了大量之前的攻击案例,能够优先识别安全漏洞并有效地躲避杀毒软件的查杀。SpeakUp以其命令和控制(C&C)域名SpeakUpOmaha[dot]com命名,后者因后端运行C&C代码而受到攻击。SpeakUp还有一个内置的Python脚本,该脚本可以让恶意软件在本地网络上传播。Python脚本会使用预先定义的登录凭据列表自动扫描本地网络以定位打开的端口并识别最近区域的系统漏洞。吐槽:python天下第一。

dr0v

blog.drov.com.cn一个人碎碎念。

A lazy security employee.

2019年2月19日星期二

订阅:

博文评论 (Atom)

0 评论:

发表评论