- 10.23 利用DNS重绑定攻击内网中的IoT设备内网中的IOT设备的访问控制弱,导致在内网中对这些IOT设备(包括路由器,Google Home,智能电视盒子Roku,Sonos扬声器,家用恒温器等)进行DNS重绑定攻击十分有效。DNS重绑定攻击:恶意网页会导致访问者运行客户端脚本客户端脚本,(通过滥用域名系统(DNS)来绕过同源策略)攻击网络上其他地方的计算机。吐槽:IOT正如之前所言,果然是一块安全新领域啊。犹如Android生态初期。

- 10.23 NSA新型APT框架曝光:DarkPulsar卡巴原文:DarkPulsarNSA在17年3月公开的机密文档中,有两个框架——DanderSpritz和FuzzBunch,而kaspersky基于这两个框架的特征,检测出了DarkPulsar后门,发现大约50个案例,分别位于俄罗斯、伊朗和埃及,常见感染Windows 2003/2008服务器,涉及核能、电信、IT、航空航天和研发等领域。吐槽:标题党

-

Scrounger(类似于Metasploit的工具)跟其他工具的区别主要在于:

- 适用于Android和iOS;

- 提供了类似Metasploit的命令控制台和模块;

- 提供了多种功能模块;

- 可轻松扩展其他功能;演示视频:Scrounger Demo吐槽:同时支持对iOS、Android的应用进行fuzzing,虽然操作上显得很复杂,但还是值得赞。

- 10.23 黑客窃取有无线解锁功能的汽车的7种姿势

- 中继攻击

- 信号干扰

- 胎压传感器劫持

- 车联网利用

- 网络攻击

- 车载诊断系统(OBD)入侵

- 网络钓鱼吐槽:中继攻击危害应该最大,一旦掌握,地下停车场的车可能晚上就被偷偷开走了。

-

捷克共和国已经有5名用户成为了这款恶意软件的受害者,并且攻击者已经成功从他们的账户上偷走了78000多欧元了。这款伪装成QRecorder的恶意软件是一款Android端银行木马,并且可从Google Play上直接下载安装,目前该恶意软件的装机量已经超过了10000台。目标设备感染了”QRecorder”之后,恶意软件会诱骗用户输入自己的银行账号凭证,并将这些数据发送给攻击者。值得一提的是,该恶意软件可以绕过基于SMS短信的双因素验证机制!吐槽:黑产出海收获颇多啊~吐槽2:GP说好的AI病毒检测呢?

-

腾讯御见威胁情报中心对该后门进行了长期跟踪,发现该后门一直以来的特色就是使用FTP协议进行C&C通信,并且有很强的躲避技术和绕UAC技术。而最新版本的后门采用了多阶段执行、云控、绕最新UAC等技术,使得攻击更加的隐蔽和难以发现。为了诱使被攻击者打开宏,特意将诱饵文档中的字体修改成非常浅的颜色使用户无法阅读,而启用宏后会显示为方便阅读的黑色。吐槽:有时候,社工方式真的会令人忍俊不禁。

- 10.23 卸载就完事儿了?App照样能追踪你的数据提供卸载跟踪器的公司有Adjust、AppsFlyer、MoEngage、Localytics和CleverTap等。当用户卸载某个应用后,Adjust、AppsFlyer等会提供针对性广告投放。吐槽:突然又想了一下,这不是别人广告投放的正常功能——定向包投放么?

- 10.24 室友靠打游戏拿30万offer,秘密竟然是……《Grey Hack》是目前最真实的黑客模拟器游戏,玩家在使用aircrack-ng套件破解wifi,注册邮箱、银行后,购买代理服务器来隐藏自己的IP,从而让别人无法查找准确定位自己,随后使用工具入侵别人的服务器,这些工具包括nmap、ssh、shellweb、decipher、exploit,你可以将别人银行账户中的金钱转移到自己的银行账户中,最后更换自己的ip地址使得别人难以追踪,也可以直接修改对方的登录密码,或者利用别人的系统去做坏事…尽管玩家扮演的只是一个会利用工具的“脚本小子”,并且目前的工具很有限,游戏模式也非常简单,但是游戏中的大多数元素都是真实的,玩家可以了解一名攻击者的攻击流程,许多网络知识以及最基本的Linux命令,并且这种沉浸式体验能极大地激发玩家对网络安全的兴趣。吐槽:恩,推荐手机上的同类型手游 -

- 10.24 Waiting for goDoHgoDoH 是用于针对DoH渗透测试的POC工具。DoH - DNS over HTTPS 是一个进行安全化的域名解析的方案,目前尚处于实验性阶段。其意义在于以加密的HTTPS协议进行DNS解析请求,避免原始DNS协议中用户的DNS解析请求被窃听或者修改的问题(例如中间人攻击)来达到保护用户隐私的目的。吐槽:DNS的攻击和欺骗技术越来越成熟,而DNS的防护才刚刚开始。

- 10.25 你的手机在监视你,你也可以监视它一个开源项目 - Data Life通过MitM代理监控手机网络通信,并对通信进行分析。吐槽:疑似刚刚启动的项目,analysis模块还没开始(估计整合一下已有的就可以了)。

-

weblogic中会对上传的xml文件进行解析,所以存在XXE漏洞。吐槽:恩,捡漏也是需要能力的。

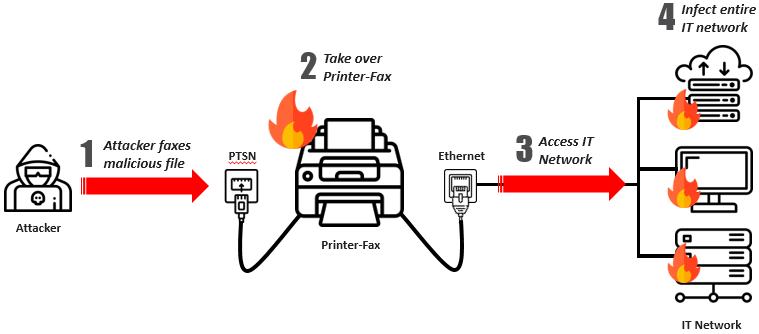

- 10.25 安全研究 | 传真机的攻击面研究报告文章简单介绍了传真机的通信方式,也提供了一些传真机漏洞的传送门,可以看看。

吐槽:传真机算淘汰设备之一了,研究研究即可。

吐槽:传真机算淘汰设备之一了,研究研究即可。 - 10.26 2018双十一前夕电商行业黑灰产研究报告威胁猎人统计了近一个月内黑灰产针对主流电商平台(京东、淘宝、拼多多和苏宁等)的攻击数据,发现:

- 黑灰产虚假注册主流电商平台账号达到 1545980个,其中虚假京东账号约占40%;

- 黑灰产针对主流电商平台接口的攻击量达到134743987次,其中爬虫攻击占42.62%,攻击登陆接口(批量登录和撞库)占13.30%;

- 针对主流电商平台黑灰产工具样本新增768种,其中辅助类工具占54%,信息采集工具占22%,抢购工具占16.7%,账号注册类工具占7.3%。吐槽:看的多了难免觉得疲劳,毕竟猎人关注的黑产大部分都是流水线工作,较为成熟的体系必然是十分枯燥的。

-

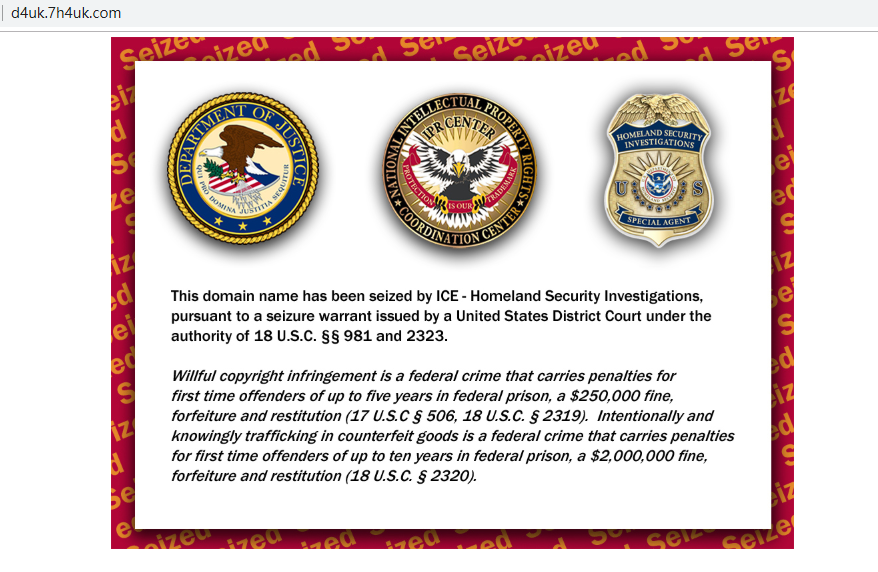

WannaMine木马存放代理站点cache.windowsdefenderhost.com和d4uk.7h4uk.com均存在正常网页,均显示为已被美国国土安全局接管,如下图所示:

但是该站点实际仍在对外提供木马样本下载,因此判断该图片系攻击者刻意为之,营造出该网站已被美国政府部门接管,现为“无害”状态,以干扰安全人员分析判断。吐槽:致命伪装

但是该站点实际仍在对外提供木马样本下载,因此判断该图片系攻击者刻意为之,营造出该网站已被美国政府部门接管,现为“无害”状态,以干扰安全人员分析判断。吐槽:致命伪装 -

需要root的工具集合:ANDRAX吐槽:现在都流行整合工具然后就号称自己搞了个渗透平台了?

- 10.27 应用日活增长背后的黑产狂欢——安卓拉活病毒研究恩,已经下架了。主要是后台通过intent方式拉活,一种比较普遍的灰色做法。吐槽:最终还是钱爸爸最牛B。

-

- 怪咖一:不忍殺生?這隻病毒請你自我刪除檔案?

- 怪咖二:他用防毒軟體,但為了__寧可中毒

- 怪咖三:不要錢的三隻勒索病毒

- 怪咖四:不加密檔案但裝萌討比特幣的勒索病毒

- 怪咖五:不懈邊緣人的勒索病毒

- 怪咖六:不給「代言」費的名人病毒

吐槽:看在彩虹小马很可爱的份上,给我300比特币怎么样?

吐槽:看在彩虹小马很可爱的份上,给我300比特币怎么样?

- 10.28 保护SSH端口安全性的多种技巧介绍

- 端口转发

- 公钥

- 禁用根登录

- 计划任务限制

- 禁用空密码吐槽:从攻击的角度出发,做防御还是不错的。

-

在J2EE应用服务器领域,JBoss是发展最为迅速的应用服务器。由于JBoss遵循商业友好的LGPL授权分发,并且由开源社区开发,这使得JBoss广为流行。JBoss高危漏洞主要涉及到两种:

- 第一种是利用未授权访问进入JBoss后台进行文件上传的漏洞,例如:CVE-2007-1036,CVE-2010-0738,CVE-2005-5750以及JBoss jmx-consoleHtmlAdaptor addURL() File Upload Vulnerability。

- 另一种是利用Java反序列化进行远程代码执行的漏洞,例如:CVE-2015-7501,CVE-2017-7504,CVE-2017-12149,CVE-2013-4810。吐槽:所以基础框架的漏洞带来的危害往往是最大的。

-

一旦赛门铁克邮件网关开启了密码重置功能在赛门铁克邮件网关的安装过程中,这个密码key都是静态的,在此我们也不会公布这个密码信息。在这种加密机制下,如果攻击者发起加密令牌(token)中形如“admin:”的加密,并把它传递给下述GET参数 “authorization”, 那么,他就会收到一个有效的管理员会话。吐槽:登录口做的功能越多,越容易失误。

dr0v

blog.drov.com.cn一个人碎碎念。

A lazy security employee.

2018年10月29日星期一

订阅:

博文评论 (Atom)

Search

Popular Posts

-

# hook原理 >在面微信的时候被开发的面试官问到了hook原理。我简单介绍了一般是替换函数地址的形式,保障先调用替换函数,再调用原始函数。 > >面试官的理解是有两种hook方式:一种是地址替换型,一种是代码插入型。 > >由此可知我对hook...

-

//调用方法 function printStack () { var Exception = Java . use ( "java.lang.Exception" ); var ins = Exception . $new ( ...

0 评论:

发表评论