- 12.4 2019年应当认真对待的6大移动安全威胁

- 数据泄露

- 社会工程学

- WiFi干扰

- 过时的设备

- 加密攻击

- 物理设备攻击吐槽:关于移动安全,一直觉得可以借鉴PC终端安全;当然也有例外,PC在办公领域会作为生产力工具存在,在段时间内,移动设备还无法完成这项工作承担,所以会有不同,这也是勒索病毒当前在PC肆虐,但Android端确很少的原因。

- 12.4 近期诈骗小故事:微信小程序成诈骗新阵地小程序上存在团购诈骗、抽奖活动诈骗、公检法诈骗等方面的问题。吐槽:新的流量入口,新的生态必然吸引黑产的进入。

- 12.4 阿里云Q2互联网威胁攻击分析报告根据阿里云平台监测数据显示超过90%以上的网络攻击是由僵尸网络、木马蠕虫发起的自动化攻击,而针对特定目标的攻击只占1%

吐槽:web安全问题依然最大

吐槽:web安全问题依然最大 -

KingMiner是一种以Windows服务器为目标的Monero-Mining(门罗币挖矿)恶意软件。该恶意软件于2018年6月中旬首次出现,并在随后迅速发布了两个改进版本。由于攻击者采用了多种逃避技术来绕过仿真环境和安全检测,导致一些反病毒引擎针对该恶意软件的检测率明显偏低。根据我们对传感器日志的分析,KingMiner攻击尝试的数量一直处于稳步上升。虽然被配置为占用75%的CPU资源,但它实际占用的是100%。吐槽:黑客也有写代码写出bug的时候嘛。理解一下

-

“HASSH”更像是一种新型的网络指纹识别标准,因为它可以用来识别特定的客户端或服务器端SSH的实现方式。由于HASSH在存储指纹时采用的是MD5指纹,这样就降低了数据存储、搜索和共享的开销。github地址:hassh吐槽:最近指纹识别这块关注的比较多,信息采集和摘要计算是两个核心点

-

12月1日爆发的”微信支付”勒索病毒正在快速传播,感染的电脑数量越来越多。病毒团伙利用豆瓣等平台当作下发指令的C&C服务器,除了锁死受害者文件勒索赎金(支付通道已经关闭),还大肆偷窃支付宝等密码。首先,该病毒巧妙地利用”供应链污染”的方式进行传播,目前已经感染数万台电脑,而且感染范围还在扩大;其次,该病毒还窃取用户的各类账户密码,包括淘宝、天猫、阿里旺旺、支付宝、163邮箱、百度云盘、京东、QQ账号。吐槽:小白用户被名字骗得非常惨,都觉得微信出问题了。所以说媒体真的是……

- 12.4 BLE安全(五)移动端工具梓源大佬日常更新,配合之前的BLE安全系列食用。

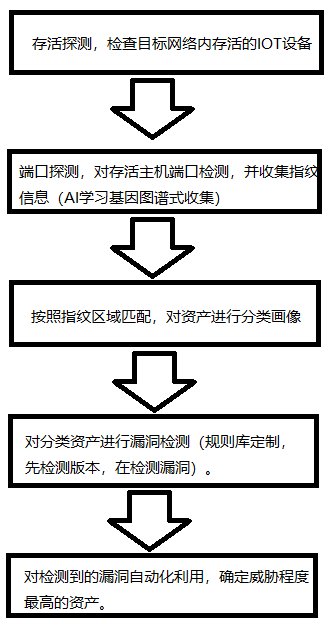

- 12.5 白话物联网安全(二):物联网的安全检测配合食用:第一章《什么是物联网的信息安全》作者通过开源项目AutoSploit进行主机信息探测,以及MSF框架下的漏洞检测——AutoSploit的285个MSF插件包括259个exp,26个辅助插件,其中259个exp包括了61个windows插件,61个Linux插件,96个multi插件,37个unix插件,4个其他类型插件。从分类上来讲,主要集中在业务系统产生漏洞(中间件,应用本身,数据库),主要产生在http/https协议上。

吐槽:可能是最近freebuf约稿,所以关于IOT的安全文章还挺多的,大部分还是一些基础了。

吐槽:可能是最近freebuf约稿,所以关于IOT的安全文章还挺多的,大部分还是一些基础了。 -

该蠕虫病毒主要通过U盘和压缩文件传播,一直活跃在包括局域网在内的众多终端上。该蠕虫病毒构成的僵尸网络,过去主要传播远控、窃密、挖矿等木马病毒,而现在开始投递GandCrab勒索病毒。由于该病毒感染主机众多,影响较广,因而造成了这次GandCrab的传播波动。吐槽:恶意代码即服务的产业越来越成熟了。

- 12.7 威胁情报的落地实践之场景篇没干货,纯软文。吐槽:绿盟软文,都不怎么想看了。

- 12.7 恶意软件分析之盗号木马一款简单的盗号木马,通过监控键盘、粘贴板盗号。吐槽:简单的分析报告并非没有意义,但仅针对分析者自己。

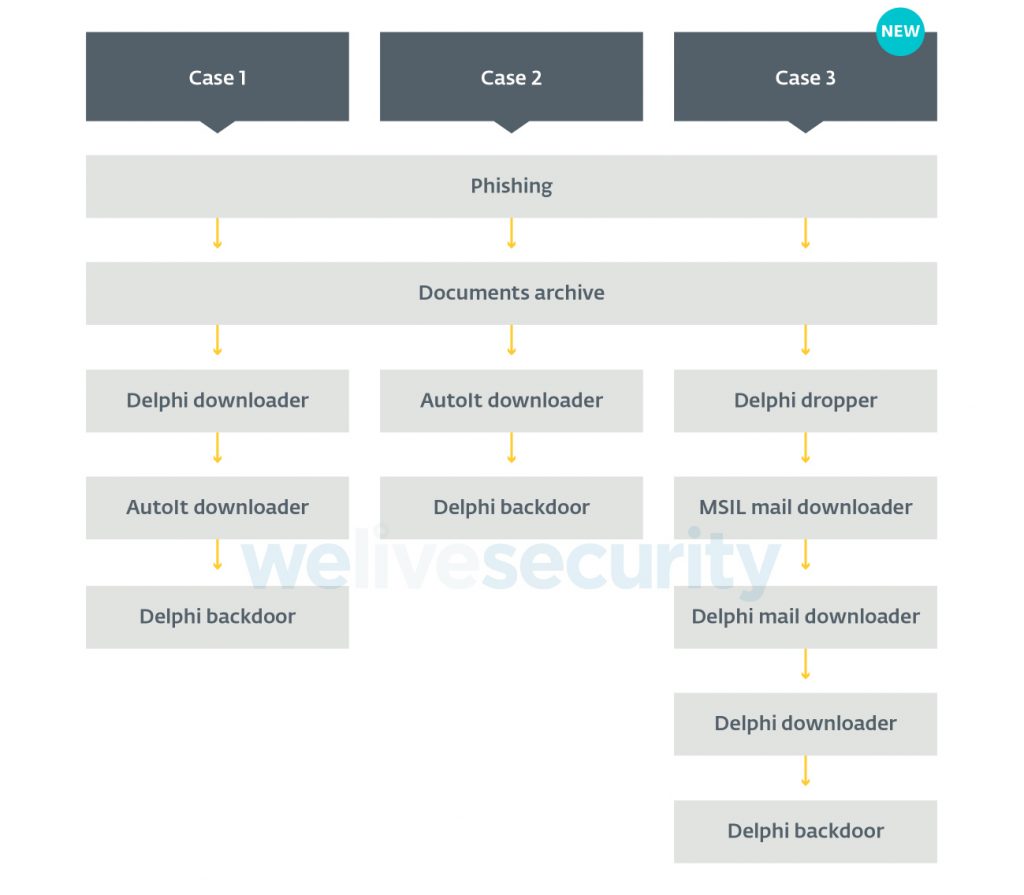

- 12.8 Zebrocy新组件渗透过程详细解析在2018年8月,Sednit的运营者部署了两个新的Zebrocy组件,Zebrocy部署开始增长。Zebrocy包含一套下载器,注入器和后门; 当下载器和注入器正在进行侦察时,后门会对目标进行持久化和间谍活动。这些新组件使用不寻常的与SMTP和POP3等邮件服务相关的协议来窃取信息。

吐槽:特么搞APT的都是群怪物吧?!

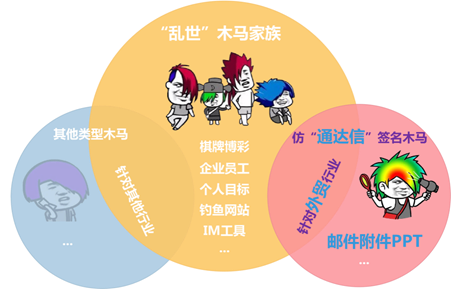

吐槽:特么搞APT的都是群怪物吧?! - 12.10 仿冒签名攻击频现,针对外贸行业精准钓鱼近期,360核心安全团队监测到一类针对外贸行业人员进行攻击的木马正在传播,该类木马被包含在钓鱼邮件附件的PPT文档中,所携带的数字签名仿冒了知名公司“通达信”的签名。

吐槽:国内黑产明显更接地气,更务实一点。

吐槽:国内黑产明显更接地气,更务实一点。 - 12.10 一则有趣的XSS WAF规则探测与绕过文章大部分篇幅记录了探测waf规则的过程,探测结果——b站waf规则总结如下:

on\w+=(?:prompt|alert|confirm){1}\(\w+\) <[^>]*\s+on\w+=(?:prompt|alert|confirm){1}\(\w+ <script>[^`]*document\[\w+\] <script>[^`]*document\.\w+ <script>\w+\.cookie <script\s(.*\s)?src(=\w+)?> <a\s(.*\s)?href=javascript:.*> <img\s[^>]*on\w+=\w+\[\w*\]\(\w*\) <img\s[^>]*on\w+=`\w*`.*吐槽:我已经被’会wa么,没有wa’洗脑了。 -

Android端的流量伪装UA为iPhone能赚更多钱,必然会有黑产伪装UA嘛。这个早就发现了。吐槽:哪里有钱,哪里就有黑产~

dr0v

blog.drov.com.cn一个人碎碎念。

A lazy security employee.

2018年12月11日星期二

订阅:

博文评论 (Atom)

0 评论:

发表评论