-

金融科技时代下的商业银行智能安全体系建设在杭州顺利举办。来自江苏银行、宁波银行、泰隆银行、杭州银行、浙商银行、中国银行、浙江省农信等多家商业银行界的安全专家参会并就自身实践进行了探讨。攻击欺诈以解决攻防不对成问题(看不懂的安全)吐槽:甲方安全,尤其是金融安全有很强的业务属性且全面。

-

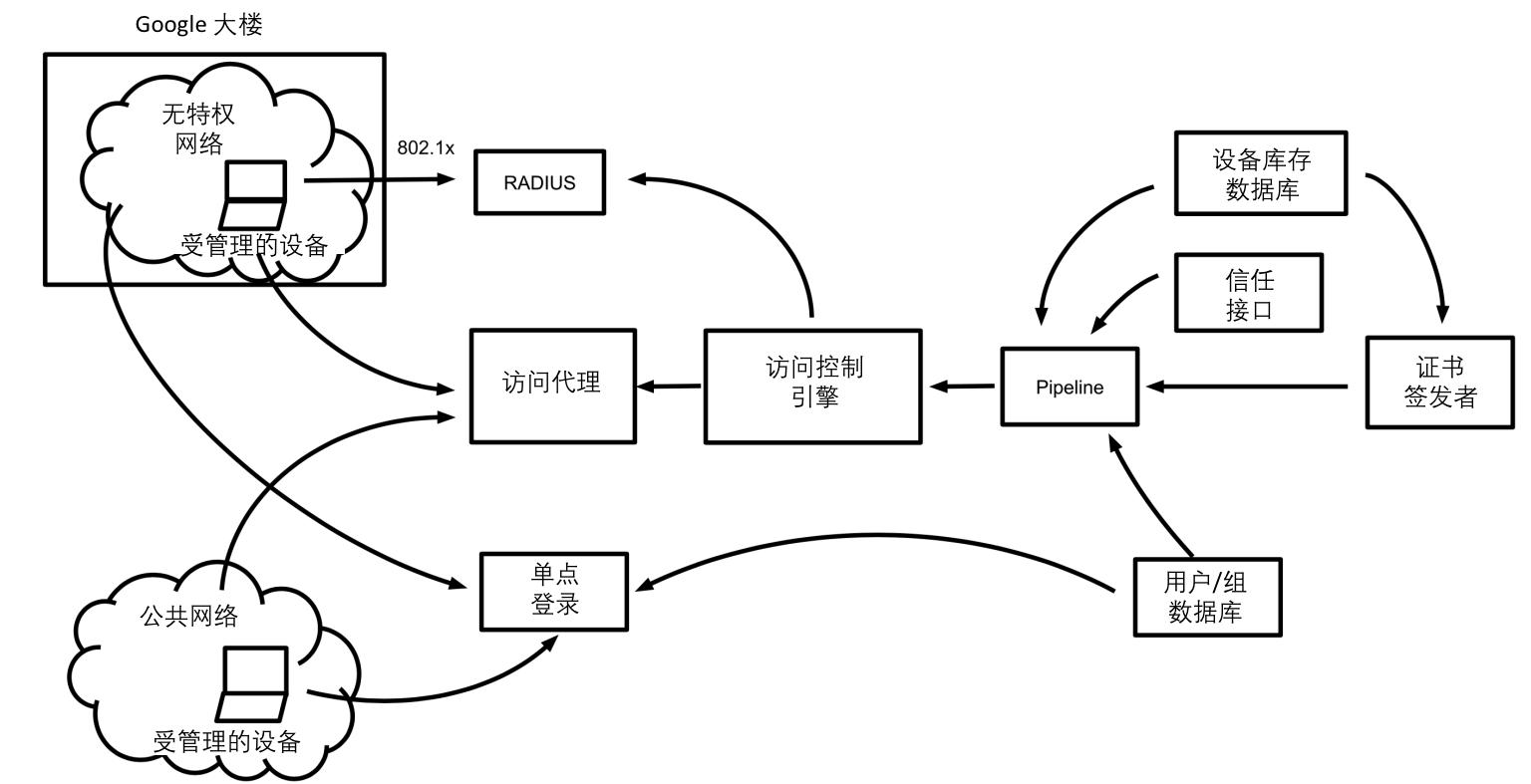

安全设计视角解读 BeyondCorp 项目——BeyondCorp实际上是抛弃了对本地内网的信任,进而提出了一个新的方案,取代基于网络边界构筑安全体系的传统做法。用户需:

- 使用由公司提供的“受管理设备”;

- 通过用户身份认证;

- 且符合“访问控制引擎”中的策略要求;

- 通过专门的“访问代理”,不可绕过。服务端需:

- 准确识别设备,每台设备颁发唯一数字证书,通过“设备库存数据库”维护设备清单;

- 准确识别用户,每个用户分配唯一身份ID,通过“用户/组数据库”维护用户身份清单;

- 通过面向互联网的访问代理提供内部应用(每个应用都分配域名)和工作流;

- 实现基于已知设备和用户的访问控制,并动态更新设备和用户信息。

吐槽:Google虽然安全做的不那么好(效果),但是安全架构设计做的贼好,值得学习

吐槽:Google虽然安全做的不那么好(效果),但是安全架构设计做的贼好,值得学习

- 12.18 白话物联网安全(三):IoT设备的安全防御白话物联网安全系列文章

- (一)什么是物联网的信息安全?

-

从三个方向去谈了IoT设备的安全,物理,近场和远程,现在市面上的安全设备,针对IoT的防御很多都只是把IoT上的承载的功能系统作为纯互联网设备进行防御(而且缺乏大量规则库),面对近场和物理的防御,现阶段没有一个好的解决办法.吐槽:物理安全永远是难点

- 12.18 一场精心策划的针对驱动人生公司的定向攻击活动分析该次攻击是一次精心准备的针对驱动人生公司的定向攻击活动,攻击者掌握了众多该公司的相关内部信息,如驱动人生公司内部人员的姓名、职位信息;跳板机的帐号密码(未知渠道泄漏);升级服务器配置策略;甚至包括公司的团建计划。攻击者在内网潜伏长达1个月后,在驱动人生公司相关技术人员出国团建时,发起攻击行动:修改配置文件,下发木马程序。吐槽:本质上还是相信驱动不会做这么蠢的事,但是内网被渗透这么久还没发现,也是想想就恐怖。

- 12.19 如何应用风险管理框架(RMF)RMF描述了保护、授权和管理IT系统所必须遵循的过程:

- 信息系统分类

- 安全控制选择

- 安全控制措施实现

- 安全控制措施评估

- 信息系统授权

- 安全控制监视吐槽:安全标准适用于企业、政府。

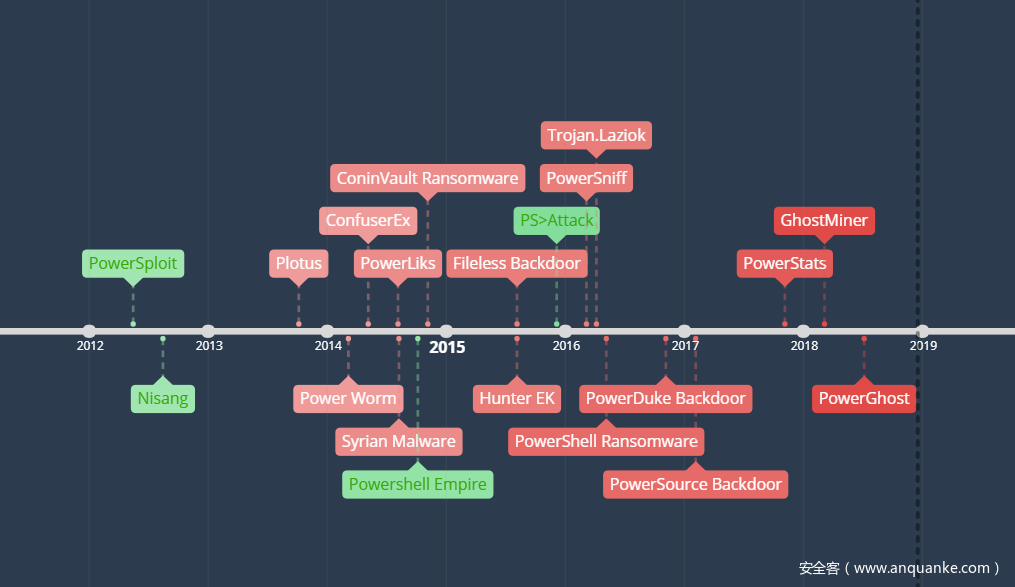

- 12.19 初探Powershell与AMSI检测对抗技术AMSI(Antimalware Scan Interface)反恶意软件扫描接口,可以用来检测并禁用powershell攻击命令。文中做了很多攻防测试,最终给了安全建议,可以看看。

吐槽:攻防对抗真心无法枚举完。

吐槽:攻防对抗真心无法枚举完。 -

McAfee发现了一个疑似Lazarus组织的APT攻击——此次黑客攻击活动被称为“神枪手(Sharpshooter)”行动,在短短两个月(2018年10月和11月)的时间内影响了全球至少87个实体组织,主要目标位于美国。该行动其他目标行业包括金融、政府、医疗保健、电信部门等。吐槽:国家与国家之间的对抗……

- 12.20 SamSam作者又出来浪了SamSam勒索病毒作为最活跃的勒索病毒之一,在2015-2018年期间,造成了至少3000万美元的社会损失,据调查这款勒索软件至少勒索了价值一千万美元以上的比特币,此前SamSam勒索病毒的两位作者已经被FBI指控,分别为现居住在伊朗的27岁的Mohammad Mehdi Shah Mansour和34岁的Faramarz Shahi Savandi。吐槽:根据钱包地址定位犯罪团伙

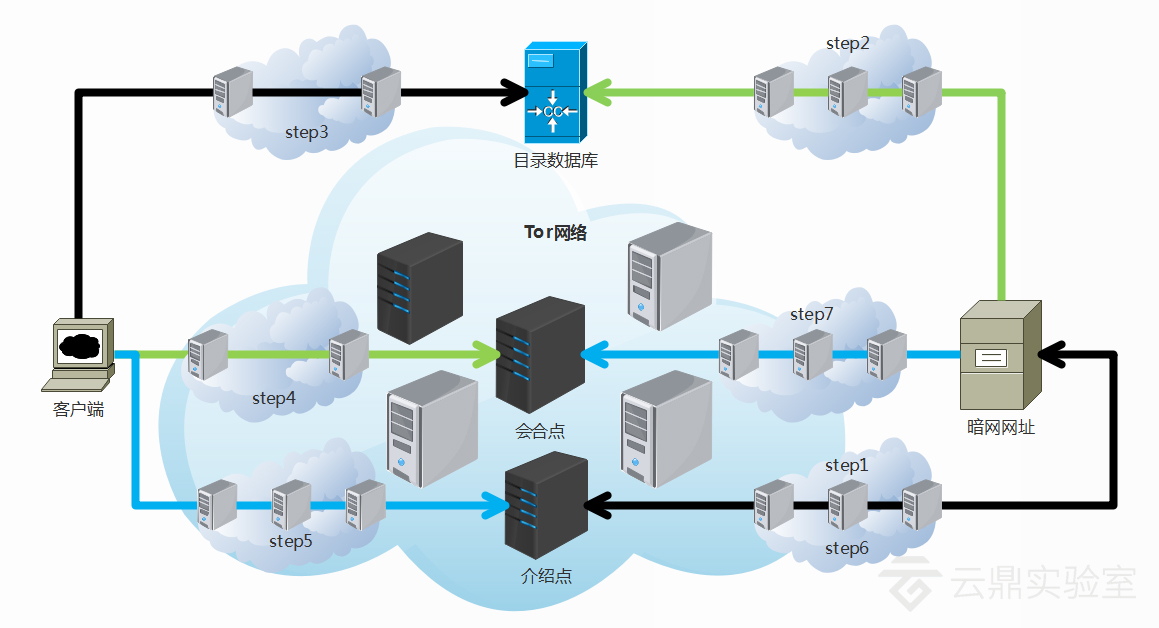

- 12.20 密码朋克的社会实验(一):开灯看暗网文章描述了暗网的诞生和访问模式,可作为科普文看看。

吐槽:VPN的解释图我真的服了。

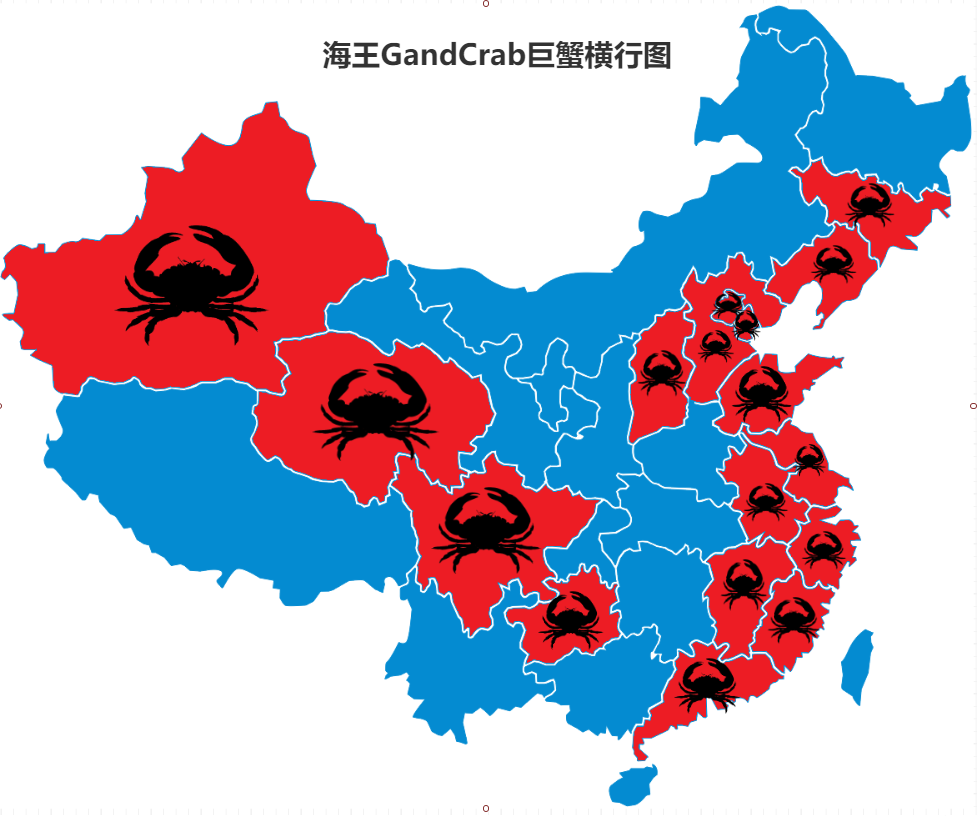

吐槽:VPN的解释图我真的服了。 - 12.20 揭秘勒索界“海王”是如何横扫中国的深信服EDR安全团队,综合了2018年一整年的数据(感染案例,实际数据会更多),得出这位最终的勒索届年度海王为:GandCrab勒索病毒,中文外号咸水国巨蟹。

吐槽:只谈覆盖面,不谈感染量,这个图……

吐槽:只谈覆盖面,不谈感染量,这个图…… -

疑似欧盟网络通信被中国监控,多年。吐槽:恩,没啥证据。期待爆料。

- 12.21 还在用工具激活系统?小心被当做矿机!深信服EDR安全团队捕获到一个伪装成激活软件WindowsLoader的病毒样本。经分析,该样本并没有激活功能,其主要功能是安装广告软件以及挖矿程序。吐槽:激活软件、网赚工具,只要是可传播的,第三方论坛,应该基本都沦陷了。

- 12.21 商业公司以制作病毒为主业 已有数十万台电脑被感染火绒安全团队发现某商业公司制作的流量劫持病毒”FakeExtent”(产品名为”天馨气象”),正通过”WIN7之家”等下载站中的多款激活工具大范围传播。该病毒入侵电脑后,会释放多个恶意插件,篡改系统配置、劫持流量。 通过”火绒威胁情报系统”监测和评估,已有数十万台电脑被该病毒感染。吐槽:早前浏览器也是网址劫持,PC端的流量战真的厉害啦。

- 12.21 iOS URL Schemes与漏洞的碰撞组合iOS上不限制对schemes名称的命名,但同一个设备上仅支持一个URL Schemes,iOS系统判定URL Schemes优先级顺序与 Bundle ID 有关(一个 Bundle ID 对应一个应用),如果有人精心伪造 Bundle ID,iOS 就会调用恶意 App 的 URL Schemes 去接收相应的 URL Schemes 请求,这就导致了可以被劫持。吐槽:劫持虽然简单,利用却很难。

-

BabySploit是一款由Python编写的渗透测试框架。该框架旨在帮助初学者轻松的学习并掌握其它更为复杂强大的渗透测试框架,如Metasploit。项目地址:BabySploit吐槽:集成平台越来越多,但实用工具却没见多少增长

- 12.24 揭秘“驱魔”家族:全国最大的暗刷僵尸网络上线了“驱魔”病毒家族传播渠道多样,传播周期较长,从我们的监控数据分析看,其高峰时期全网感染用户预估累计超过500万,一直属于境内近年活跃僵尸网络中的佼佼者。早期变种利用系统服务、系统驱动劫持等方式实现常驻隐蔽,后续大多借助”流氓软件”外壳寄生实现注入系统进程,通过多层解密和内存加载释放和傀儡进程注入来躲避安全软件查杀,并且暗刷配置和暗刷插件都是云端配置,控制灵活、扩展性和兼容性好。从其最新变种分析中,已发现主页劫持插件和针对天猫、斗鱼、搜狗、虎扑APP、zaker、百度糯米、秒针广告、凹凸租车、hao123导航等站点的暗刷插件超过70+,支持劫持国内主流浏览器,并且可模拟PC、iOS和Android等多系统平台流量。吐槽:构建僵尸网络只是第一步,如何变现才是核心。目前来看,PC端变现手段依然集中在广告劫持方面,向挖矿转化的不太多。(可持续问题?算力问题?)

-

360安全大脑提供的网络监控数据和360网络安全研究院提供的数据显示,此前曾大范围影响国内网络的HTTPS劫匪木马再次活跃传播,单日攻击高达190万次,多家新闻、娱乐甚至购物网站遭殃。木马通过导入虚假证书进行中间人攻击的方式突破HTTPS加密连接,用“移花接木”的方式篡改各大网站的广告内容和指向链接,利用用户对大型网站的信任心理获利。吐槽:又是色情传播,大众还没吃够亏? 另外劫持还会引流到微博、头条?背后的利益链居然不做一下分析。

dr0v

blog.drov.com.cn一个人碎碎念。

A lazy security employee.

2018年12月27日星期四

订阅:

博文评论 (Atom)

0 评论:

发表评论