-

DDoS攻击防护存在木桶短板原理,任何一个攻击防护点的效果都会影响到整体的防御效果。未来的DDoS高防IP应该具备弹性带宽、高冗余、高可用、访问质量优、业务接入简单的特点。同时通过DDoS防护能力的OPENAPI化,和用户自动化运维体系的打通,实现安全和业务结合,以更好的助力业务发展。

吐槽:阿里云软文一篇

-

趋势科技发现Trickbot(TSPY_TRICKBOT.THOIBEAI)现在拥有一个密码管理器模块(pwgrab32),可以窃取多个应用程序和浏览器的访问权限,例如Microsoft Outlook,Filezilla,WinSCP,Google Chrome,Mozilla Firefox, Internet Explorer和Microsoft Edge。根据趋势科技的监控,Trickbot变种主要影响了美国,加拿大和菲律宾的用户。

吐槽:Freebuf的机翻文真的是,都快无力吐槽了。

-

bscan是一个主动信息收集和服务枚举工具。其核心是异步spawn扫描实用程序进程,重利用控制台高亮输出显示的扫描结果和定义的目录结构。

吐槽:脱离了实操的工具都是没有意义的。

-

天融信阿尔法实验室进行了Linux下的Rootkit驻留技术可能的思路探索和分析:

- 用户态下的可利用点

- 各种init的利用:Linux init、bashrc、xinitrc、其他initrc

- 图形化环境的利用

- crond的利用

- 替换文件

- 动态链接库劫持

内核态的驻留

吐槽:算干货了,有实操过程,推荐看看

-

- 物联网设备已成为网络恶意活动的头号目标,受到的攻击数量远超Web和应用程序服务器、电子邮件服务器和数据库。

- 远程登陆攻击占比下降,原因在于通过23端口监听的物联网设备已被Thingbot僵尸网络移除。

- 今年3月,针对每个受监听端口的攻击流量剧增。基于对攻击流量的解析,其中84%来自电信运营商,因此可推测电信运行商掌握的物联网设备中有不少已被僵尸网络感染。

- 针对物联网设备的攻击类型,SSH爆破攻击排第一,其次是远程登陆。

- 来自伊朗和伊拉克的IP地址首次进入攻击IP地址列表前50名。

- 攻击IP地址列表前50名都是新面孔,在上一篇报告中前50个攻击IP中74%曾经出现过。也就是说,之前受感染的设备可能被全部清理了。

- 西班牙是受攻击最严重的国家,受攻击的数量占比高达80%。在过去一年半的时间里,西班牙一直是“稳坐第一”。显然,西班牙的物联网安全存在基础性和结构性的问题。

巴西、中国、日本、波兰和美国是主要的攻击来源国。

吐槽:电信运营商掌握的物联网设备不少被僵尸网络控制,细思恐极。

-

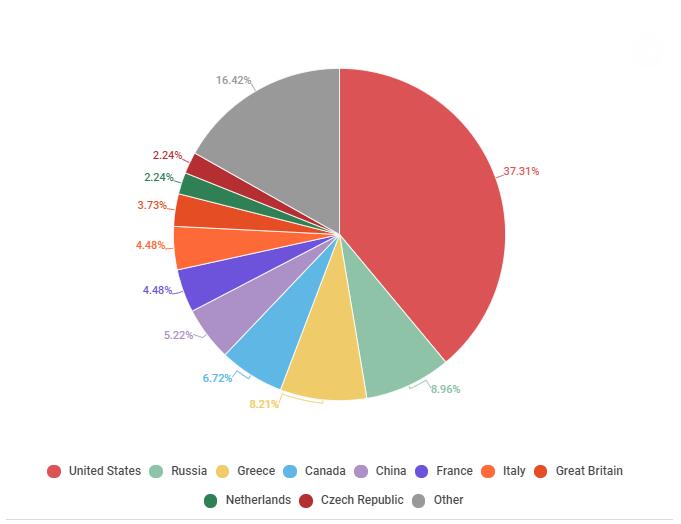

在僵尸网络命令服务器数量最多的十大区域列表中出现了一些重组。美国保持第一,但其份额从上季度的44.75%下降至37.31%。俄罗斯的市场份额从2.76%上升至8.96%,上升至第二位。希腊名列第三:它占指挥服务器的8.21% - 从0.55%上升到上一季度前十名之外。

中国仅有5.22%,仅为第五,被加拿大击败,得分为6.72%(比第二季度的数字高出数倍)。

吐槽:5%的僵尸网络,贡献了77%的DDOS流量?

-

中情局(CIA)用于特工通讯的加密系统存在漏洞,被对手国家入侵破解,导致CIA派驻某些国家的大量特工面临生命危险,甚至CIA隐秘在第三国的间谍网络已经被国外情报机构识破瓦解。而就在最近,根据国外信息安全和电子取证专家透露,CIA这个用于海外特工和当地国家线人通讯的加密系统,也已可能曾被伊朗政府成功入侵渗透过,而伊朗政府对这个通讯系统的入侵突破口竟然是通过谷歌搜索(Google)来识别发现的。

吐槽:CIA被搞了?还是google hacker的成果?

-

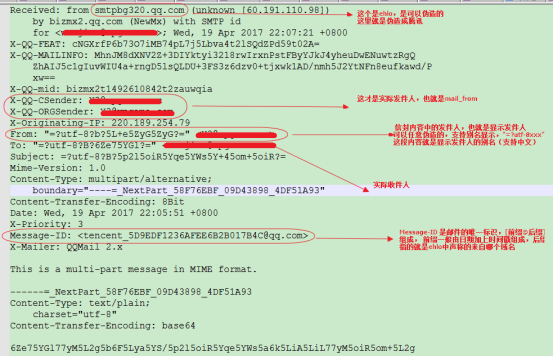

吐槽:最终落地为SPF与DKIM技术,作为小白来说是觉得OK的。面对钓鱼邮件本身重在提升员工安全意识,垃圾邮件过滤只是一个基本的安全策略。

-

通过工具生成一个有powershelldownloader功能的一个excel,victim服务器打开此excel之后会从CC服务器下载并执行一个基于powershell的payload到本地的计算机后就可以通过CC服务器当中的Metasploit操控Victim服务器。

吐槽:所以禁用宏很重要

-

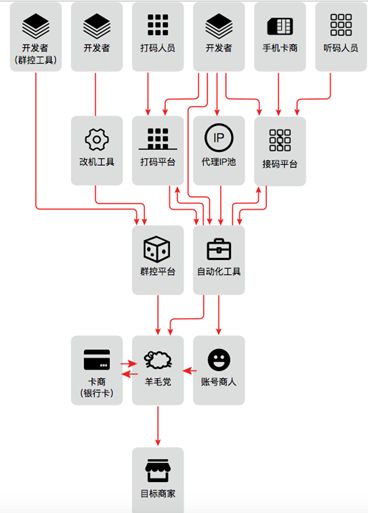

吐槽:全文大部分是老生常谈,看看图就可以了。

-

该工具不仅能够扫描出目标网络内的所有主机、网络通信流量、以高亮的形式标注重要流量和Tor流量,而且还能够识别和扫描出潜在的恶意流量。

吐槽:看了源码才发现识别恶意流量靠的是端口、dns解析——理论上只能认定为风险流量,也容易漏过实际恶意流量。

当然,这是我的浅显认识了。

-

根据VENOM的介绍,该脚本会使用MSF venom(Metasploit)来以不同的格式生成Shellcode,比如说c | python | ruby | dll | msi |hta-psh等格式,并将生成的Shellcode注入到一个函数之中(比如说Python函数)。

恩,就是国外写了一个教程,然后freebuf翻译了一下,大家就别去吐槽了。毕竟freebuf也只是搬运工。

吐槽:都说了VENOM是用MSF venom做的啦。 大家就别对搬运工那么苛刻啦。

-

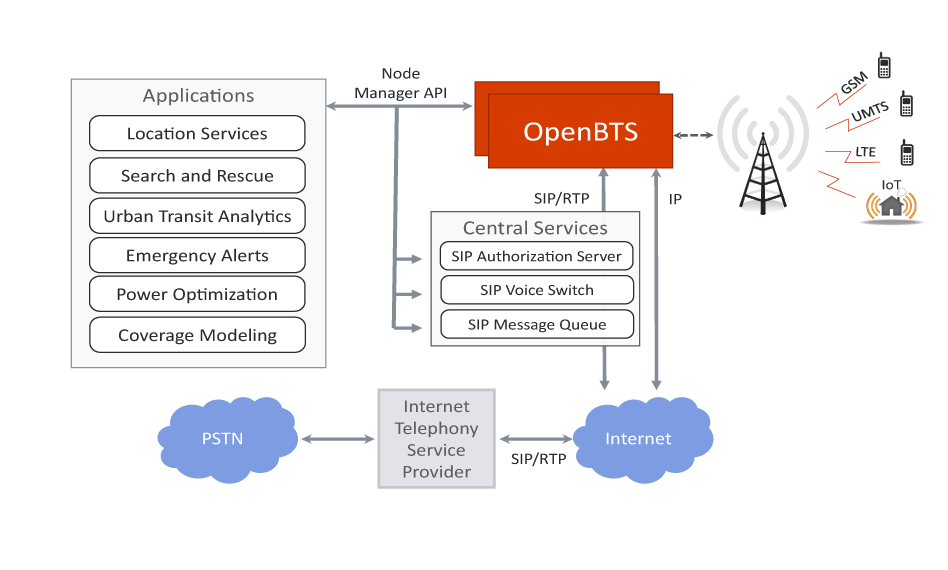

国内伪基站只是用来做群发短信,国外同志们已经开始做流量MitM攻击了。

吐槽:之前一直以为GSM劫持只能做短信呢,原来还可以做网络啊。学习了。

-

SHA256 | b168e64a02c3aed52b0c6f77a380420dd2495c3440c85a3b7ed99b8ac871d46a

---|---

SHA256 |d8018d869254abd6e0b2fb33631fcc56c9f2e355c5d6f40701f71c1a73331cb3

SHA256 |299e1eb8a1f13e1eb77a1c38e5cf7bbdc588db89d4eaad91e7fc95d156d986e5

SHA256 |24e7a8ed726efa463edec2e19ad4796cf4b97755b8fdf06dea4950c175c01f77

偵測名稱|AndroidOS_FlokiSpy.HRX

CnC伺服器|hxxps://backup.spykey-floki.org/add.php

>吐槽:随着出海狂潮,黑产们也纷纷开始漂洋过海找生机了。

吐槽:5%的僵尸网络,贡献了77%的DDOS流量?

吐槽:5%的僵尸网络,贡献了77%的DDOS流量? 吐槽:最终落地为SPF与DKIM技术,作为小白来说是觉得OK的。面对钓鱼邮件本身重在提升员工安全意识,垃圾邮件过滤只是一个基本的安全策略。

吐槽:最终落地为SPF与DKIM技术,作为小白来说是觉得OK的。面对钓鱼邮件本身重在提升员工安全意识,垃圾邮件过滤只是一个基本的安全策略。 吐槽:全文大部分是老生常谈,看看图就可以了。

吐槽:全文大部分是老生常谈,看看图就可以了。 吐槽:之前一直以为GSM劫持只能做短信呢,原来还可以做网络啊。学习了。

吐槽:之前一直以为GSM劫持只能做短信呢,原来还可以做网络啊。学习了。

0 评论:

发表评论