- 10.24 针对医疗行业的5大攻击手段医疗行业对电子病历和联网医疗设备的依赖越来越深,未来几年医疗行业数据泄露问题可能变得更加严重。

- 数据泄露

- 勒索软件

- 社会工程

- DDoS

- 内部人威胁吐槽:很好奇有没有一种通用的解决方案,可以保证传统产业在接入互联网时做到基础安全?

-

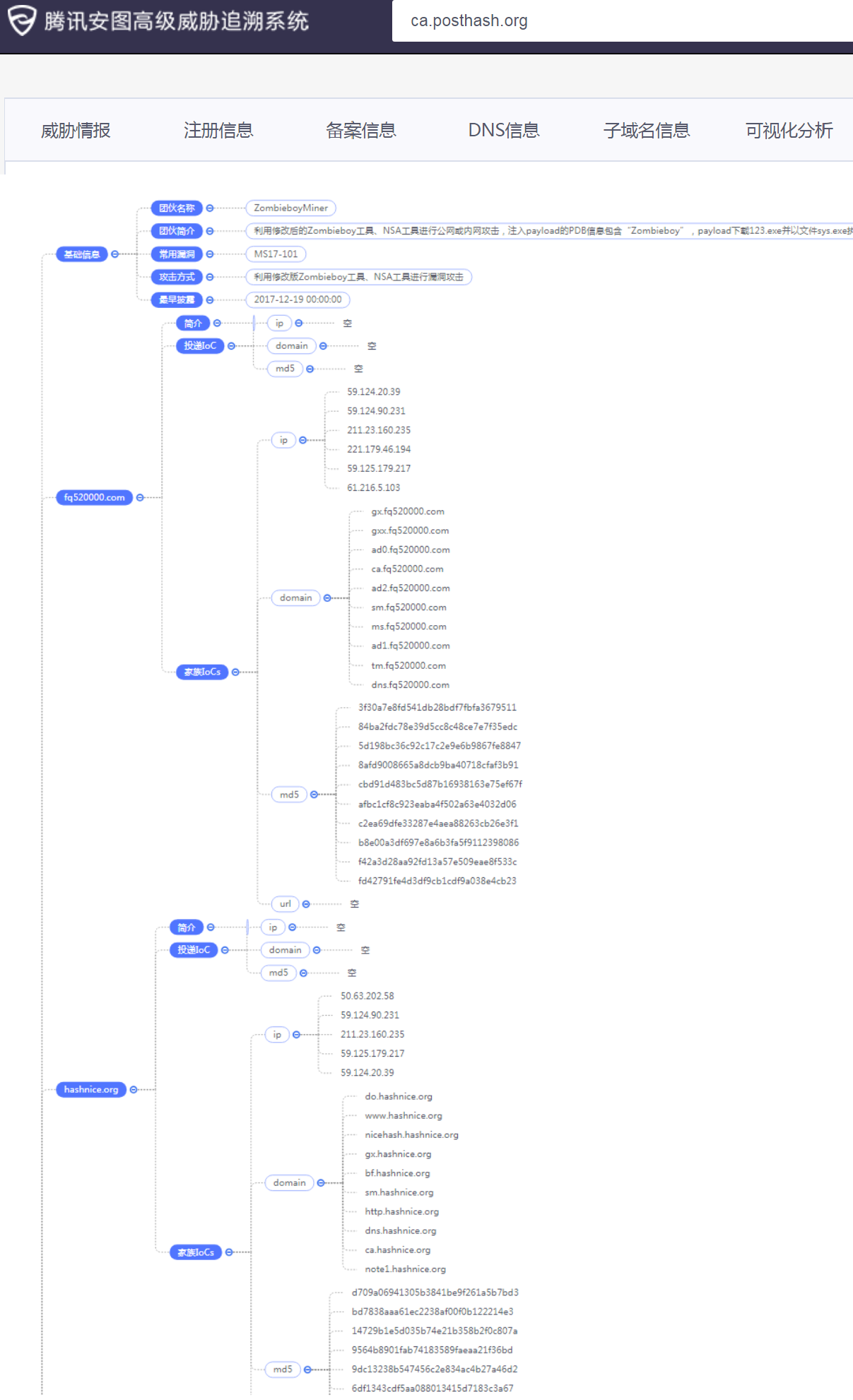

2017年9月以来利用Zombieboy发起的多轮攻击来源为同一团伙,该团伙通过不断更新C2地址作为NSA攻击后Payload下发地址,同时使用注册的二级C2域名进行自建矿池挖矿门罗币,同时在中招机器植入RAT木马,搜集用户敏感信息上传至木马服务器,基于以上特点腾讯御见威胁情报中心将该团伙命名为ZombieboyMiner挖矿团伙。

吐槽:对于黑产团伙的溯源和画像越来越成为安全必须了。吐槽2:安全届,给病毒等取名字越来越厉害了。

吐槽:对于黑产团伙的溯源和画像越来越成为安全必须了。吐槽2:安全届,给病毒等取名字越来越厉害了。 - 10.30 十种进程注入技术介绍:常见注入技术及趋势调查

- 通过CREATEREMOTETHREAD和LOADLIBRARY进行经典DLL注入

- PORTABLE EXECUTABLE注入(PE注入)

- PROCESS HOLLOWING技术(又名 PROCESS REPLACEMENT AND RUNPE)

- 线程执行劫持技术(或者说SUSPEND, INJECT, AND RESUME (SIR))

- 通过SETWINDOWSHOOKEX进行HOOK注入

- 通过修改注册表实现注入和持久性

- APC注入和ATOMBOMBING

- 通过SETWINDOWLONG进行附加窗口内存注入(EWMI)

- SHIMS注入

- IAT HOOKING和INLINE HOOKING (或者叫应用层ROOTKITS)

吐槽:技术总结贴

吐槽:技术总结贴

- 10.30 收到“来自自己”的敲诈邮件,请不要惊慌由于邮件信头的发信人地址可以任意伪造,诈骗者通过将发信人邮箱伪造成受害者的收信邮箱,让受害者收到一封“来自自己的邮件”,以此让受害者相信自己的邮箱“已经被控制”;之后,诈骗者则进一步欺骗受害者,称其设备也被安装了木马,且一直处于监控中,恐吓受害者向指定比特币钱包汇入指定金额消灾。吐槽:所以说黑产同学们的脑洞极其清奇

-

Fallout Exploit Kit向其受害者传播Kraken勒索软件。

吐槽:黑产开始联合起来了。

吐槽:黑产开始联合起来了。 -

用户在自己云主机通过 phpStudy 一键部署 PHP 环境,默认情况下包含 phpinfo 及 phpMyAdmin 并且任何人都可以访问,同时安装的 MySQL 默认口令为弱口令,于是黑客通过 phpMyAdmin 使用弱口令登录 MySQL,接着利用 MySQL 的一些手段获取到系统权限。入侵并添加“vusr_dx$”隐藏帐号。吐槽:一键入侵~

-

通过siri在锁屏时拨打电话,开启facetime,选择添加联系人,即可绕过密码验证,获取联系人列表。吐槽:很好奇这是怎么fazzing出来的。

-

serviceFu能够帮助你远程扫描出整个目标域中域服务凭证的明文文本信息。使用具有局限性:在有系统管理员权限,但无明文密码时才有用。吐槽:freebuf上靠翻译过活的人挺牛的啊。

- 11.1 自动化反弹Shell防御技术Seesaw基于Netlink Socket的进程监控,主动检测进程打开FD,发现并处理反弹Shell行为.吐槽:探索的过程值得学习。

- 11.1 低功耗蓝牙(BLE)攻击分析BLE存在三个漏洞:

- 窃听

- MITM攻击

- 拒绝服务攻击Bleah即可完成针对BLE的攻击。吐槽:才发现又是译文,实际BLE攻击可参考之前的几篇文章,更易懂,更上手。

-

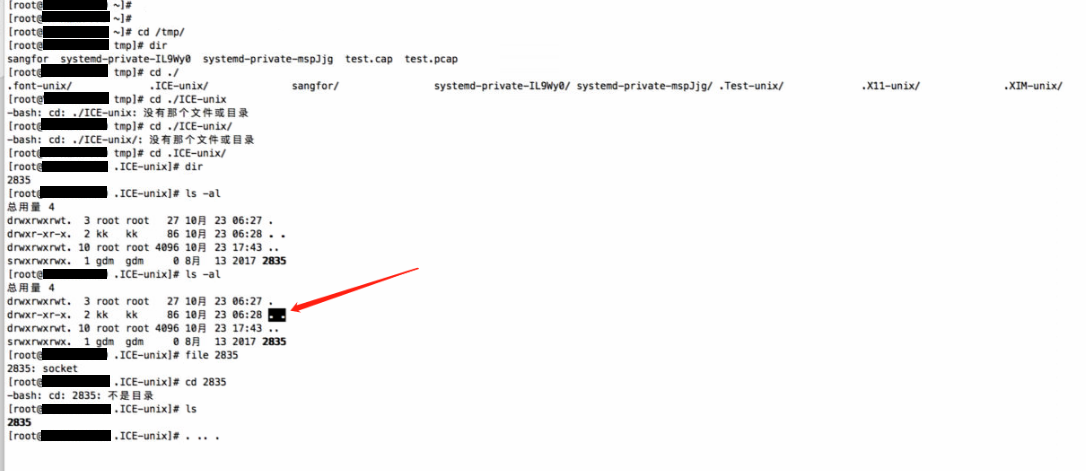

偏向认为是一篇软文,之所以审计、修复时难以发现,是因为存储路径上做了一些手脚。

吐槽:所以我也想问,有两个..不是异常?

吐槽:所以我也想问,有两个..不是异常? -

360Netlab在2018年9月注意到一个新的僵尸网络BCMUPnP_Hunter,主要是考虑基其感染目标特征。该僵尸网络有以下几个特点:

- 感染量特别巨大,每个波次中活跃的扫描IP均在10万左右;

- 感染目标单一,主要是以BroadCom UPnP为基础的路由器设备;

- 样本捕获难度大,在高交互蜜罐中需模拟多处设备环境后才能成功捕获;

- 自建代理网络(tcp-proxy),该代理网络由攻击者自行实现,可以利用 bot端 为跳板,代理访问互联网;

- 该代理网络目前主要访问Outlook,Hotmail,Yahoo! Mail 等知名邮件服务器,我们高度怀疑攻击者的意图主要是和发送垃圾邮件有关。吐槽:黑客对于0day漏洞、1day漏洞的热情比安全人员高多了。

-

十大基础安全项目:

- 已经有了较为先进的EPP(端点保护平台),具备诸如无文件恶意代码检测、内存注入保护和机器学习的功能;

- 已经做好了基本的Windows账户管理工作;

- 已经有了IAM;

- 有了常规化的补丁管理;

- 已经有了标准化的服务器/云工作负载保护平台代理;

- 具备较为强健的反垃圾邮件能力;

- 部署了某种形式的SIEM或者日志管理解决方案,具有基本的检测/响应能力;

- 建立了备份/恢复机制;

- 有基本的安全意识培训;

- 具备基本的互联网出口边界安全防护能力,包括URL过滤能力;Gartner十大安全项目:

- Privileged Account Management Project:特权账户管理项目

- CARTA-Inspired Vulnerability Management Project:符合CARTA方法论的弱点管理项目

- Active Anti-Phishing Project:积极的反钓鱼项目

- Application Control on Server Workloads Project:服务器工作负载的应用控制项目

- Microsegmentation and Flow Visibility Project:微隔离和流可见性项目

- Detection and Response Project:检测和响应项目,包括EPP+EDR、UEBA、欺骗三种技术方向和MDR服务

- Cloud Security Posture Management (CSPM) Project:云安全配置管理项目

- Automated Security Scanning Project:自动化安全扫描项目,尤其是开源软件成份分析

- CASB Project:CASB项目,包括云应用发现、自适应访问、敏感数据发现与保护三个子方向

- Software-Defined Perimeter Project:软件定义边界项目吐槽:Gartner作为风向标是真的值得看看学习。

- 11.2 隐藏套件:虚假的身份,特殊的后门如题吐槽:这个没啥好说的,真正黑客该有的基础,可以收藏。亦可适用于不想在网络上暴露自身的人。

- 11.3 交易所漏洞之薅羊毛分析市商策略为了产生连续的K线,在盘口附近自买自卖挂单,却隐藏了一个漏洞。虽然策略的买单卖单是同时发出的,但是由于网络问题和撮合速度并不是理想状态,也不可能是理想状态,这就造成市商策略的订单,有一定几率被其他人成交。设想一下,假如市场上存在另一个高频刷单策略,它总是以更低的价格成交市商策略的卖单,又以更高的价格成交市商策略的买单,只要这个高频刷单策略获得的差价,能覆盖手续费就会产生盈利。这就造成市商策略低卖高买,细思极恐!吐槽:这属于业务逻辑漏洞了。币圈不适合没钱人。

-

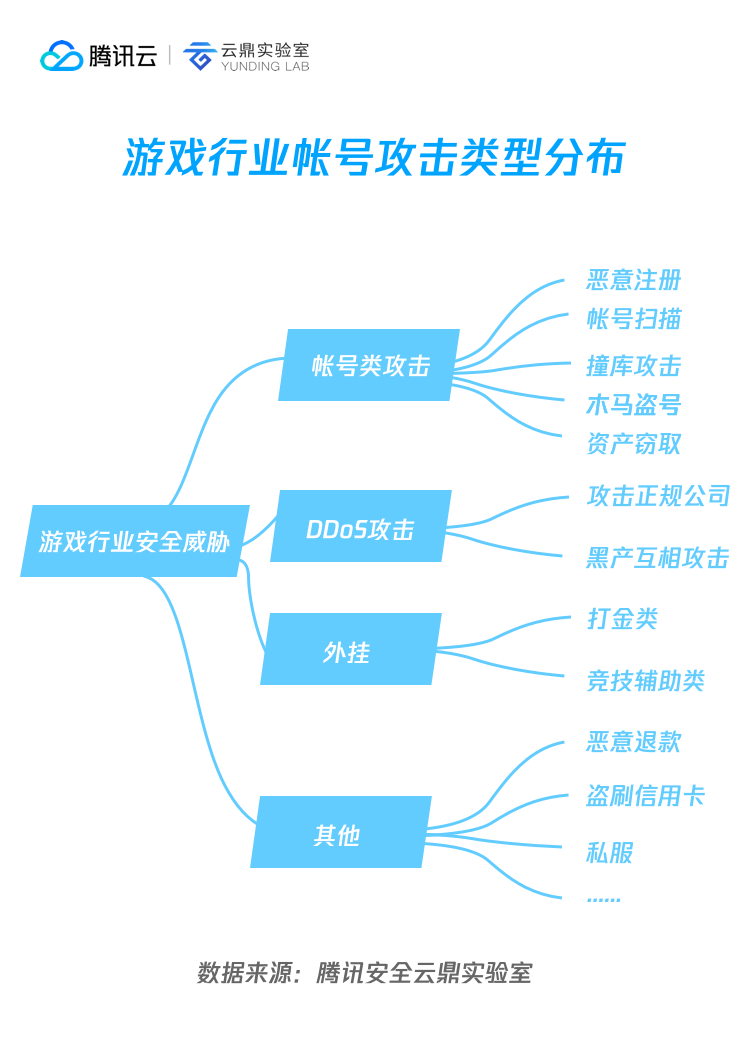

腾讯安全云鼎实验室致力于云上攻击的实时捕获和防御,基于部署于全网的威胁感知系统,揭开游戏行业的真实攻击状况。

吐槽:游戏作为摇钱树,伴生的毒藤也算最多的了。

吐槽:游戏作为摇钱树,伴生的毒藤也算最多的了。 - 11.4 Blackout勒索病毒再度来袭Blackout勒索病毒家族是一款使用.NET语言编写的勒索病毒,它会将原文件名加密为BASE64格式的加密后的文件名,首次发现是在2017年7月份左右,样本使用了代码混淆的方式防止安全分析人员对样本进行静态分析,此次发现的Blackout勒索病毒样本经过分析确认是V3.0版本的Blackout家族最新变种样本,采用RSA+AES加密算法对文件进行加密,加密后的文件无法解密还原。吐槽:现在勒索软件都这么不诚实了么?

-

攻击者可以通过这些漏洞远程入侵Mac,也可以在通过物理的方式访问计算机时,仅需要以访客身份登录(无需密码),就可以通过这些漏洞从而获取权限并控制计算机。这些漏洞基本都存在于NFS协议中,就是用来将网络驱动安装至Mac的文件系统时使用的,类似于NAS。吐槽:苹果系 系统的漏洞随着参与者越来越多,也暴露的越来越多,无法想象此前都是什么样的黑暗状态。

- 11.5 开源Botnet框架Byob分析Byob是一个开源的僵尸网络框架,byob框架采用了远程加载模块的方式解决了python依赖库、版本兼容、隐蔽性差的问题。

byob/ ├── byob │ ├── byob_bmb.py 使用client.py生成的在被控节点运行的脚本 │ ├── client.py │ ├── core 核心框架代码目录 │ │ ├── database.py 数据库操作相关 │ │ ├── generators.py │ │ ├── handler.py http协议处理 │ │ ├── __init__.py │ │ ├── loader.py 远程加载器 │ │ ├── payloads.py 接受控制模块 │ │ ├── security.py 加解密处理 │ │ ├── stagers.py │ │ ├── util.py 通用函数 │ ├── data │ ├── database.db │ ├── __init__.py │ ├── modules 利用模块目录 │ │ ├── escalate.py 权限提升,其实是runas │ │ ├── icloud.py 用于MAC OS检测登录icloud账号 │ │ ├── __init__.py │ │ ├── keylogger.py 键盘记录 │ │ ├── outlook.py 收集outlook客户端数据 │ │ ├── packetsniffer.py 嗅探 │ │ ├── payloads │ │ │ └── bmb.py │ │ ├── persistence.py 隐藏后门的一些东西,有定时任务、WMi等一些操作 │ │ ├── phone.py 发送短信 │ │ ├── portscanner.py 端口扫描,TCP+ping │ │ ├── process.py 获取系统上的进程 │ │ ├── ransom.py 加密文件,RSA对称加密,丝毫不慌 │ │ ├── screenshot.py 截屏 │ │ ├── stagers │ │ │ └── bmb.py │ │ ├── util.py │ │ └── webcam.py 目标网络摄像头控制权 │ ├── requirements.txt │ ├── server.py Server端 │ └── setup.py ├── LICENSE └── README.md吐槽:读读开源代码,有益身心健康。

dr0v

blog.drov.com.cn一个人碎碎念。

A lazy security employee.

2018年11月6日星期二

订阅:

博文评论 (Atom)

0 评论:

发表评论