-

将apk反编译为smali代码后,加入meterpreter恶意代码,然后修改AM里的activity入口,然后重打包成新的APK。作者还做成了自动化脚本:yoda66/AndroidEmbedIT吐槽:恩,所以也特别容易被识别为恶意代码

-

BlobRunner能够直接在内存中定位目标文件,并跳转到内存地址(可设置偏移量或基地址)。这样一来,研究人员就能够以最简单最快速的方法去对提取出的恶意代码进行调试和分析了。吐槽:成熟的对抗与成熟的工具

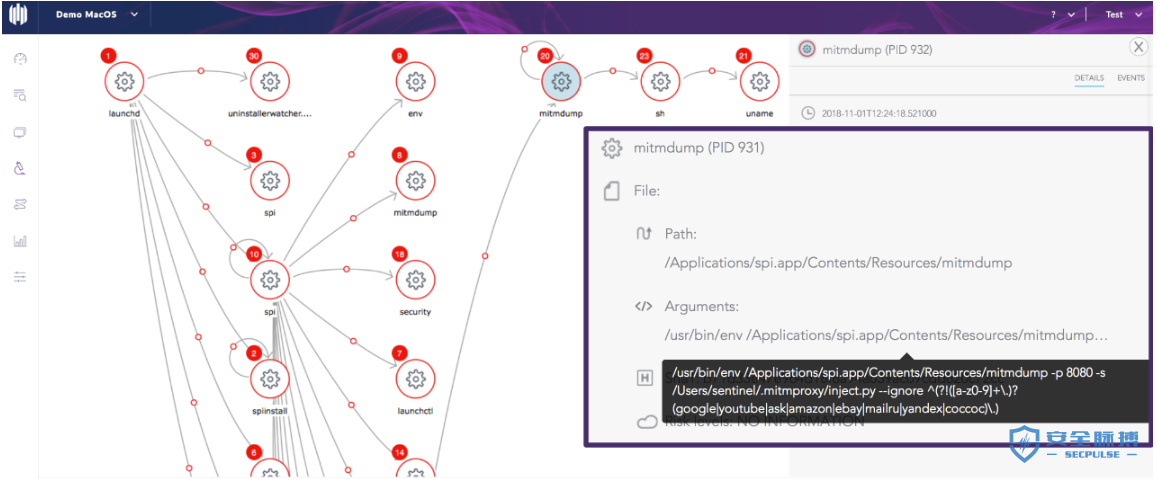

- 11.16 macOS恶意软件发起MITM攻击研究人员发现一款SPI恶意软件,该恶意软件使用开源mitmproxy来拦截流量并注入广告。恶意软件作者在不断寻找新的方法来避免被检测到,同时要增加收入。

吐槽:攻击过程还是很多问题的:需要代理授权、证书信任

吐槽:攻击过程还是很多问题的:需要代理授权、证书信任 -

就是在各个系统的帐号管理里,看登录IP是否有异常——Gmail、Outlook、yahoo、facebook、twitter、Instagram、Steam。吐槽:本以为是高级手段,没想到是科普

-

尽管这些企业每年的安全支出都在不断增加,但被遗弃的、影子或遗留应用程序却可能成为破坏这些企业网络安全和合规性的最大根源。

吐槽:企业越大,边际安全风险越大

吐槽:企业越大,边际安全风险越大 - 11.17 这个GAN生成的指纹,可以破解半数手机的指纹锁吐槽:采集点是一个限制,计算点才是重点啊——还有国内所谓面部识别~

-

研究人员描述了7种瞬时执行攻击,包含2个熔断新变体(英特尔上的Meltdown-PK,英特尔和AMD都存在的Meltdown-BR),还有5个为之前披露的 Spectre-PHT (边界检查绕过) 和 Spectre-BTB (分支目标注入)漏洞设计的新幽灵分支预测器错误训练策略。吐槽:本地攻击,无法远程执行。 等通俗易懂的解读吧。

- 11.19 一波盗取俄罗斯用户银行卡资金的定向攻击样本分析这批定向攻击样本主要利用微软Office CVE-2017-11882漏洞配合钓鱼文档进行定向投递:漏洞文档最终释放的木马程序会不断监控用户的系统剪切板,如果发现具有银行账号或者yandex账号的特征,就会把剪切板里的银行账号替换为攻击者的MasterCard(万事达)银行卡账号。一旦用户通过拷贝的方式输入目标银行账号,则会把钱转向攻击者账户。并且木马程序还会下载一个俄罗斯著名的yandex.ru门户网站提供的键盘管理工具Punto Switcher 3.1,以用于窃取用户的键盘记录,借以躲避杀毒软件的查杀。吐槽:移动端的剪切板攻击也很多,值得注意。

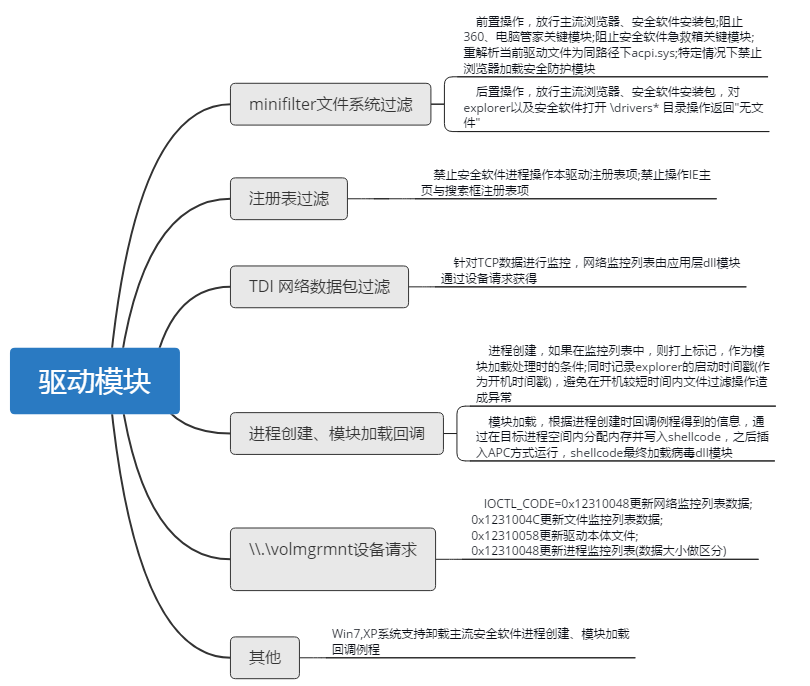

- 11.19 恶性木马下载器“幽虫”分析该木马团伙通过伪造、冒用签名的方式试图逃避安全软件检测,利用捆绑在外挂或破解软件、伪装激活工具中、植入盗版系统等方法进行广泛传播,通过释放驱动的方式实现长期驻留受害者机器。用户一旦中招,便会被篡改浏览器主页,并被静默安装推广程序或病毒木马。由于该类木马的隐蔽性很强,即使发现电脑异常,一般用户也很难查清幕后真凶,因此我们将该木马团伙命名为“幽虫”。

吐槽:国内黑产完全成熟化,走向流量变现的宽阔大道~

吐槽:国内黑产完全成熟化,走向流量变现的宽阔大道~ - 11.19 AI武器化后安全界将面临什么状况AI驱动的恶意软件将开始通过利用上下文化技术模仿人类操作员的行为;不过,相反的情况也有可能出现,比如高级黑客团伙利用AI驱动的恶意软件提升他们的攻击效率。吐槽:所以以后的安全对抗就是AI的对抗了鸭~

dr0v

blog.drov.com.cn一个人碎碎念。

A lazy security employee.

2018年11月26日星期一

订阅:

博文评论 (Atom)

0 评论:

发表评论